קבוצת Sofacy/Fancy Bear פולשת לאזורי פעולה של קבוצות ריגול סייבר אחרות

מאת:

מערכת Telecom News, 13.3.18, 16:19

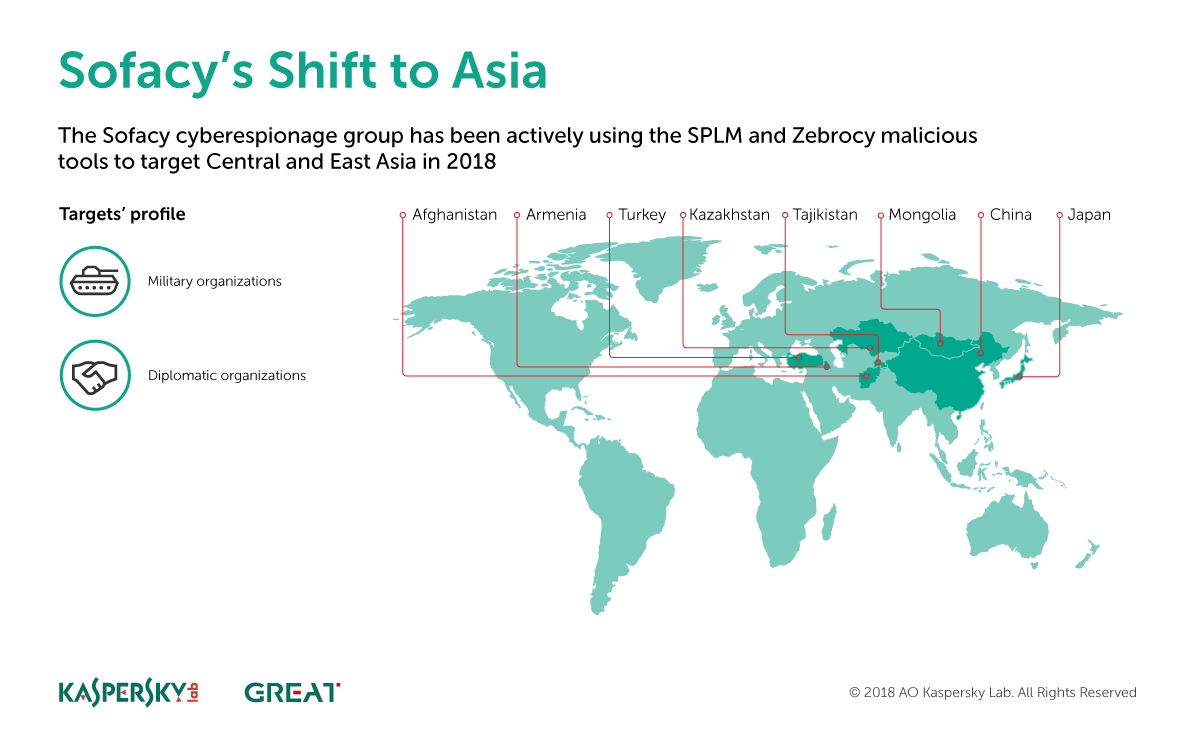

קבוצת Sofacy/Fancy Bear משנה את המיקוד למטרות ביטחון ודיפלומטיה במזרח הרחוק ופולשת לאזורי פעולה של קבוצות ריגול סייבר אחרות. מה מראים הממצאים החדשים? מה מומלץ לארגונים לעשות?

חוקרי

מעבדת קספרסקי זיהו, שגורם האיום דובר הרוסית

Sofacy, שידוע גם כ-

APT28 או

Fancy Bear, משנה מיקוד למזרח הרחוק ומגלה עניין מיוחד במטרות של ארגוני צבא, ביטחון ודיפלומטיה, לצד המטרות המסורתיות של הקבוצה הקשורות בנאט"ו.

החוקרים חשפו, שפעילות

Sofacy חופפת לעיתים לשחקני איום אחרים, כולל קבוצות

Turla דוברת הרוסית ו-

Danti דוברת הסינית. הממצא המעניין ביותר הוא דלת אחורית של

Sofacy, שנמצאה על שרת, שכבר נפרץ בעבר ע"י גורם האיום דובר האנגלית

Lamberts. השרת שייך לקונגלומרט צבא ותעופה בסין.

Sofacy היא קבוצת ריגול פעילה ורחבה מאוד, שחוקרי החברה עוקבים אחריה כבר מספר שנים. בפברואר, פרסמה החברה

סקירה של פעילות

Sofacy ב-2017, שהציגה מעבר הדרגתי של הקבוצה ממיקוד במטרות הקשורות בנאט"ו לעבר מטרות במזה"ת, מרכז אסיה ואף מזרחה מכך.

Sofacy משתמשת בהתקפות פישינג ממוקד ולעיתים ב"בורות השקיה" כדי לגנוב נתונים, כולל הרשאות לחשבונות, תקשורת רגישה ומסמכים. היא גם חשודה בשתילת מטענים הרסניים אצל מטרות שונות.

הממצאים החדשים מראים, ש-

Sofacy היא לא התוקף היחיד הפעיל באזורים אלה, ולעיתים הדבר מוביל למטרות חופפות בין שחקני האיום השונים. במקרה של

Sofacy, החוקרים גילו מקרים בהם הקוד הזדוני שלה,

Zebrocy, התחרה על גישה לקורבן למול ה-

Mosquito Turla דובר הרוסית, ובמקרה אחר, הדלת האחורית שלה,

SPLM, עמדה בתחרות מול התקפות מסורתיות מצד

Turla ו-

Danti דוברת הסינית. המטרות המשותפות כוללות ארגונים ממשלתיים וגופי טכנולוגיה, מדע וצבא ממרכז אסיה.

במקרים מסוימים נראה, שהמטרות ספגו במקביל התקפות נפרדות מצד

SPLM ו-

Zebrocy. אך החפיפה המעניינת ביותר נרשמה בין

Sofacy וגורם האיום דובר האנגלית העומד מאחורי

Lamberts. החיבור התגלה לאחר שהחוקרים זיהו נוכחות של

Sofacy על שרת, שמודיעין האיומים כבר זיהה בעבר ככזה, שנפרץ ע"י הקוד הזדוני

Grey Lambert. השרת שייך לקונגלומרט סיני המתכנן ומייצר טכנולוגיות תעופה והגנה אווירית.

עם זאת, בדוגמה זו, אפיק החדירה המקורי של

SPLM נותר בלתי ידוע. הדבר מעלה מספר השערות, כולל האפשרות, ש-

Sofacy משתמשת בפרצה חדשה ועדיין לא מוכרת או בסוג של דלת אחורית חדשה, או ש-

Sofacy הצליחה איכשהו לרתום את ערוצי התקשורת של

Grey Lambert כדי לבצע הורדה של הקוד הזדוני שלה.

המשמעות יכולה להיות אפילו שסממני הפריצה של

Sofacy עלולים להיות הטעיה, שהושתלה ע"י

Lambert. החוקרים מאמינים, שהתשובה הסבירה ביותר היא, שסקריפט

PowerShell חדש ובלתי מוכר, או אפליקציה לגיטימית המכילה פרצה, הם אלה שאפשרו הורדה והפעלה של קוד

SPLM. המחקר נמשך.

חוקרים גילו גם, ש-

Sofacy שומרת על חלוקה ברורה בין כל אחד מהכלים המרכזיים שלה. כתיבת הקוד, הפיתוח והתקיפה מחולקים למחלקות של

SPLM (המוכר גם כ-

CHOPSTICK או

Xagent),

GAMEFISH ו-

Zebrocy.

SPLM נחשב ככלי המרכזי לשלב שני של מתקפות, בעוד

Zebrocy משמש להתקפות בהיקפים גדולים. עפ"י החוקרים, בתחילת 2018,

Sofacy תקף ארגונים מסחריים של הגנה אווירית בסין באמצעות

SPLM, בעוד הקבוצה הפעילה את

Zebrocy באופן נרחב יותר בארמניה, טורקיה, קזחסטן, טג'יקיסטן, אפגניסטן, מונגוליה, סין ויפן.

.

עבור ארגונים עם פעילות צבאית, בטחונית או בעלי קשרי חוץ באזורים המדוברים, מומלץ על הטמעת האמצעים הבאים כדי לסכל התקפות ממוקדות מתקדמות:

שימוש בפתרון אבטחה ברמה ארגונית, בשילוב טכנולוגיות להגנה כנגד התקפות ממוקדות ומודיעין איומים. פתרון כזה מסוגל לזהות וללכוד התקפות ממוקדות מתקדמות באמצעות ניתוח של חריגות ברשת, ומתן שקיפות מלאה לצוותי אבטחת הסייבר לגבי הפעילות ברשת ויכולת תגובה אוטומטית.

מתן גישה לצוותי אבטחה למודיעין האיומים העדכני ביותר, שיחמש אותם בכלים יעילים למחקר ומניעה של התקפות ממוקדות, כגון סממני פריצה (

IOC), חוקי

YARA ודו"חות איום מתקדמים ומותאמים אישית.

אם מזהים סממנים מוקדמים להתקפה ממוקדת, מומלץ להשתמש בשירותי הגנה מנוהלים, שיאפשרו לזהות באופן פרואקטיבי איומים מתקדמים ולקצר זמני תגובה.

קורט באומגרטנר, חוקר אבטחה ראשי, מעבדת קספרסקי: "

Sofacy נחשבת לעיתים לפרועה וחסרת מעצורים, אבל מנקודת המבט שלנו, הקבוצה יכולה להיות פרגמטית, זהירה וגמישה. הפעילות שלה במזרח לא זכתה לדיווח מספיק, אבל ברור, שהיא לא גורם האיום היחיד המתעניין באזור או אפילו במטרות מסוימות.

כשאופק האיומים הופך לצפוף ומורכב יותר, אנו עלולים להיתקל בדוגמאות נוספות למטרות חופפות, והדבר עלול להסביר מדוע גורמי איום רבים מבצעים סריקה של מערכות הקורבנות לגילוי פולשים אחרים לפני שהם מפעילים את המתקפות שלהם".

מידע נוסף - כאן.