קבוצת הריגול Sofacy (ידועה גם כ-APT 28 או(Fancy Bear שינתה כיוון למטרות במזרח

מאת:

מערכת Telecom News, 27.2.18, 17:30

הפרסום הנוכחי נועד לסייע לארגונים ברחבי העולם להבין את האיום ולהגן על עצמם טוב יותר מפניו. מטרות הקבוצה זוהו גם בישראל. מהן העצות לשמור על הביטחון ביחס לקבוצה זו?

הפרסום הנוכחי נועד לסייע לארגונים ברחבי העולם להבין את האיום ולהגן על עצמם טוב יותר מפניו. מטרות הקבוצה זוהו גם בישראל. מהן העצות לשמור על הביטחון ביחס לקבוצה זו?

צוות המחקר והניתוח הגלובלי של מעבדת קספרסקי פרסם מחקר לגבי פעילות גורם האיום קבוצת

Sofacy במהלך 2017 (הקבוצה ידועה גם כ-

APT 28 או

Fancy Bear). הצוות עוקב אחר פעילות

Sofacy דוברת הרוסית במשך שנים רבות, והפרסום הנוכחי נועד לסייע לארגונים ברחבי העולם להבין את האיום ולהגן על עצמם טוב יותר מפניו.

Sofacy היא קבוצת ריגול פעילה מאוד. הדיווחים על

נוכחותה ברשת

DNC, שנחשפו ב-2016 יחד עם קבוצת

APT29, הציבו את הקבוצה באור הזרקורים - אבל זה רק חלק קטן מהסיפור.

במהלך 2017 שינתה הקבוצה את מיקוד הפעילות שלה. בעוד שבתחילת השנה תקפה בעיקר מטרות הקשורות ב-

NATO ובאוקראינה, במהלך השנה נרשמה תנועה להתקפות בעיקר במרכז אסיה, ולקראת סוף השנה הפעילות נעה אף מזרחה יותר.

בתחילת 2017 הקבוצה עוד השלימה את קמפיין הפישינג הממוקד

Dealers’ Choice, שהחל עוד ב-2016 ותקף ארגונים הקשורים באינטרסים צבאיים ודיפלומטיים של

NATO ואוקראינה.

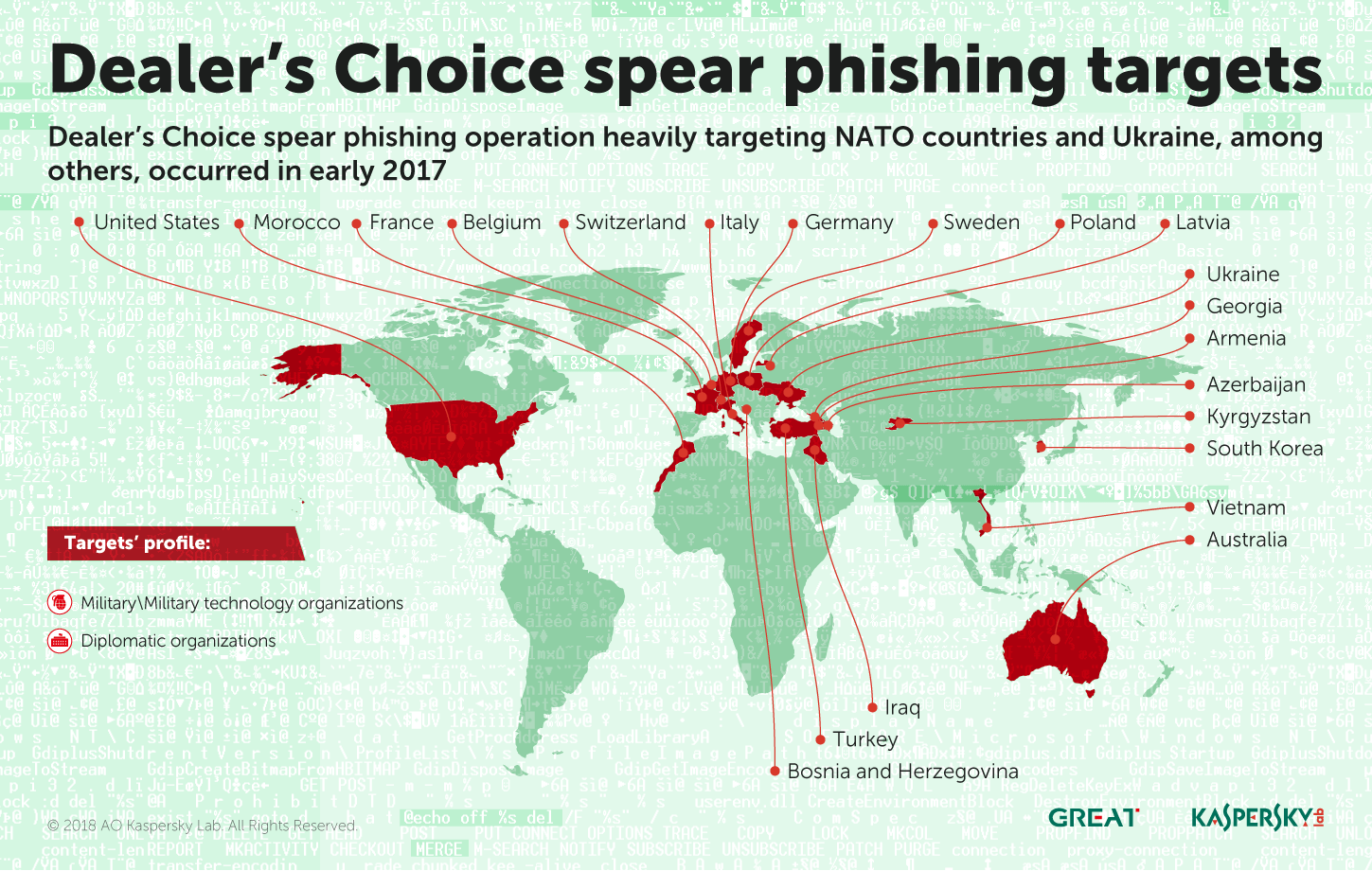

ההיקף הגלובלי של הקמפיין היה יוצא דופן ומרשים. רשת האבטחה של החברה (

KSN) ונתונים מגופים אחרים אימתו את קיומן של מטרות הקבוצה בארמניה, אזרבייג'ן, צרפת, גרמניה, עיראק, איטליה, קירגיסטן, מרוקו, שווייץ, אוקראינה, ארה"ב, וייטנאם, טורקיה, פולין, בוסניה הרצגובינה, דרום קוריאה, לטביה, גיאורגיה, אוסטרליה, שבדיה ובלגיה.

הקמפיין מול מטרות

NATO באירופה נעשה באמצעות פישינג ממוקד, שהתבסס על שימוש בתוכן הקשור למשבר בסוריה, וניצל פרצת יום אפס במערכת אופיס של

מיקרוסופט (

CVE-2017-0262).

בהמשך 2017 זוהתה פעילות של

SPLM, רכיב הדלת האחורית של

Sofacy, שחשפה את המעבר למיקוד בהתקפות במרכז אסיה, ברפובליקות ברית המועצות לשעבר. פרופיל המטרות כלל ארגוני ביטחון מסחריים וצבאיים וחברות טלקום. יוצא דופן אחד, שאותר ע"י החוקרים, היה חברת ייעוץ ובקרה מבוסניה הרצגובינה.

במקביל, החוקרים חשפו, שהמטען הזדוני ומנגנון

Zebrocy של

Sofacy עבר שינוי כדי לתקוף קבוצות קטנות וממוקדות יותר של מטרות מתוך מאגר המטרות הרחב של הקבוצה. לצורך ביצוע התקפות אלו נעשה שימוש בתוכן הקשור לבקשות ויזה ותמונות סרוקות, מסמכים של בקרת גבולות, והערות מנהלתיות שונות בנושא.

נראה, שההתקפה הופצה באופן נרחב במזרח התיכון, אירופה ואסיה, והתמקדה בין היתר במטרות מהמגזר התעשייתי והטכנולוגי ובמטרות ממשל ודיפלומטיה.

מטרות של

Zebrocy ושל

SPLM זוהו באפגניסטן, ארמניה, אוסטרליה, אזרבייג'ן, בנגלדש, בלגיה, סין, גרמניה, אסטוניה, פינלנד, גיאורגיה,

ישראל, הודו, ירדן, כווית, קירגיסטן, קזחסטן, לבנון, ליטא, מונגוליה, מלזיה, הולנד, עומאן, פקיסטן, פולין, ערב הסעודית, דרום אפריקה, דרום קוריאה, שבדיה, שווייץ, טג'יקיסטן, טורקמינסטן, טורקיה, אוקראינה, איחוד האמירויות, בריטניה, ברית המועצות, בוסניה והרצגובינה.

במהלך 2017, חלק מהתשתית של

Sofacy נחשפה באופן פומבי. כך, שהחוקרים מצפים לראות שינויים במהלך 2018.

עצות לשמירה על ביטחון

עם קבוצה מתוחכמת כמו

Sofacy, ברגע שמבצעים זיהוי שלה ברשת, חשוב לבצע סקירה של הכניסות למערכת ולחפש אחר גישה חריגה של מנהלים, לבצע סריקה יסודית ולהפעיל ארגז חול עבור קבצים מצורפים, ולשמור על אימות דו שלבי (

two-factor) עבור שירותים כגון דואר אלקטרוני וגישת

VPN.

קורט באומגרטנר, חוקר אבטחה ראשי במעבדת קספרסקי: "קבוצת

Sofacy היא אחד מגורמי האיום הפעילים ביותר אחריהם אנו עוקבים, והיא ממשיכה לפלס את דרכה לתוך ארגונים באמצעות פישינג ממוקד.

לעיתים קרובות הדבר נעשה בהיקף גלובלי מרשים. הנתונים והזיהוי שלנו מראים, שב-2017 המשיך גורם האיום לפתח את מערך הכלים שלו, במקביל לשינוי המיקוד, מהתקפות נרחבות על

NATO למטרות במזרח התיכון ומרכז אסיה, ולבסוף גם מעבר למטרות מזרחיות אף יותר. נראה, שהקמפיינים הנרחבים של הקבוצה פינו את מקומם לפעילויות קטנות יותר ולשילוב של כלים כגון

Zebrocy ו-SPLM".

הדו"ח המלא -

כאן.