קבוצות האקרים עושות שימוש בסטגנוגרפיה להסתרת מידע גנוב בתוך תמונות

מאת:

מערכת Telecom News, 3.8.17, 20:56

נלכדו מספר דוגמאות של קוד זדוני, שנוצרו כדי לגנוב מידע פיננסי באמצעות טכניקה זו במסגרת פעולות ריגול סייבר. במקרה של סטגנוגרפיה מדובר בהתפתחות חשובה במיוחד.

נלכדו מספר דוגמאות של קוד זדוני, שנוצרו כדי לגנוב מידע פיננסי באמצעות טכניקה זו במסגרת פעולות ריגול סייבר. במקרה של סטגנוגרפיה מדובר בהתפתחות חשובה במיוחד.

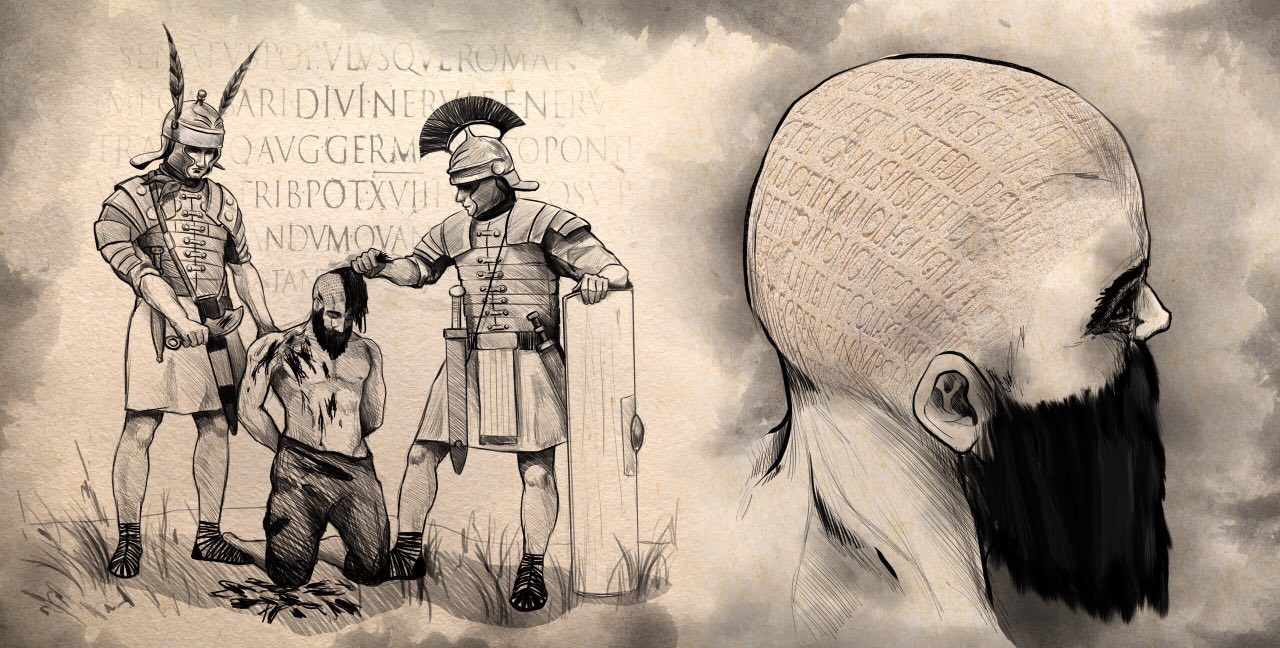

במהלך ניתוח של מספר קמפיינים לריגול ופשיעת סייבר, זיהו חוקרי מעבדת קספרסקי מגמה חדשה ומדאיגה: האקרים מגבירים את השימוש בסטגנוגרפיה – גרסה דיגיטלית של טכניקה עתיקה להסתרת הודעות בתוך תמונות, כדי להחביא את עקבות הפעילות הזדונית שלהם במחשב המותקף. לאחרונה נלכדו מספר דוגמאות של קוד זדוני, שנוצרו כדי לגנוב מידע פיננסי באמצעות טכניקה זו.

בהתקפות סייבר ממוקדות נפוצות, ברגע שהאיום נמצא בתוך הרשת, גורם האיום מבסס לעצמו נקודת אחיזה ומתחיל לאסוף מידע בעל ערך כדי לחלצו לאחר מכן לשרת הפיקוד והשליטה. ברוב המקרים, פתרונות אבטחה מוכחים וכלי אנליטיקה לאבטחה מסוגלים לאתר את הנוכחות של גורם איום ברשת בכל שלב של ההתקפה, כולל בשלב החילוץ.

הסיבה היא, ששלב החילוץ בדרך כלל מותיר עקבות, כגון תיעוד לוג של חיבורים לכתובת

IP, שאינה ידועה או כזו הנמצאת ברשימות שחורות. אך בכל הנוגע להתקפות בהן מעורבת סטגנוגרפיה, הזיהוי של המידע המחולץ הופך למשימה קשה.

בתרחיש של סטגנוגרפיה, משתמשי קוד זדוני מכניסים את המידע הגנוב אל תוך קוד של תמונה ויזואלית רגילה או קובץ וידאו, שלאחר מכן נשלחים לשרת הפיקוד והשליטה. כך, קיימת סבירות נמוכה, שאירוע כזה יפעיל התרעה או טכנולוגיה להגנת נתונים.

הסיבה היא, שלאחר השינוי, שמבצע התוקף, התמונה עצמה לא משתנה מבחינה ויזואלית והגודל שלה ופרמטרים אחרים גם הם נותרים קבועים. לכן, אינם מהווים סימן לדאגה. הדבר הופך את הסטגנוגרפיה לשיטה משמעותית עבור תוקפים בכל הנוגע לחילוץ נתונים מתוך הרשת המותקפת.

בחודשים האחרונים, היו עדים חוקרי החברה ל-3 פעולות ריגול סייבר לפחות שהשתמשו בטכניקה זו. מדאיגה אף יותר היא העובדה, שהטכניקה אומצה גם ע"י עברייני סייבר רגילים, לצד שחקני הריגול.

החוקרים זיהו את השיטה בשימוש בגרסה מעודכנת של טרויאנים הכוללים את

Zerp,

ZeusVM,

Kins,

Triton ואחרים. רוב משפחות הקוד הזדוני תוקפות בדרך כלל ארגונים פיננסים ומשתמשים של שירותים פיננסים. האחרונים עלולים להוות סימן לאימוץ מאסיבי של הטכניקה ע"י כותבי הקוד הזדוני, דבר שיגדיל מאוד את המורכבות של זיהוי קוד זדוני.

אלכסי שלומין, חוקר אבטחה במעבדת קספרסקי: "זו לא הפעם הראשונה, שאנו עדים לטכניקה זדונית, שבמקור שימשה גורמים מתוחכמים, שמוצאת את דרכה למיינסטרים של אופק האיומים. אך במקרה של סטגנוגרפיה מדובר בהתפתחות חשובה במיוחד. עד עתה תעשיית האבטחה לא מצאה דרך אמינה לזהות חילוץ של מידע בדרך זו.

התמונות, שמשמשות את התוקפים ככלי לשינוע מידע גנוב, הן גדולות מאוד, ועל אף שישנם אלגוריתמים היכולים לזהות באופן אוטומטי את השימוש בטכניקה, ההטמעה שלהם בהיקף נרחב תדרוש עוצמת מחשוב אדירה, שכנראה לא תהיה אפשרית מבחינת עלות.

מצד שני, קל יחסית לזהות תמונה, 'שהוטענה' בנתונים גנובים רגישים באמצעות ניתוח ידני. אך לשיטה זו יש מגבלות, מכיוון שאנליסט אבטחה יהיה מסוגל לנתח רק מספר מוגבל של תמונות בכל יום. אולי התשובה נעוצה בשילוב בין השניים.

אנו משלבים טכנולוגיה לניתוח אוטומטי עם ניתוח אנושי כדי לזהות התקפות כאלה. עם זאת, יש מקום לשיפור בתחום זה, והיעד הוא למשוך את תשומת הלב של התעשייה לבעיה ולקדם פיתוח של טכנולוגיות אמינות אך חסכוניות, שתאפשרנה זיהוי סטגנוגרפיה בהתקפות זדוניות".

לימוד נוסף אודות סוגי הסטגנוגרפיה המשמשים גורמים זדוניים והשיטות האפשריות לזיהוי -

כאן.