סיפור הסייבר של 2017: 26% ממתקפות הכופר ממוקדות כעת בעסקים

מאת:

מערכת Telecom News, 13.12.17, 17:17

המתקפות על רשתות ארגוניות שינו לעד את אופק האיום ההולך ומתגבר הזה. תוכנות כופר: 2017 במספרים.

המתקפות על רשתות ארגוניות שינו לעד את אופק האיום ההולך ומתגבר הזה. תוכנות כופר: 2017 במספרים.

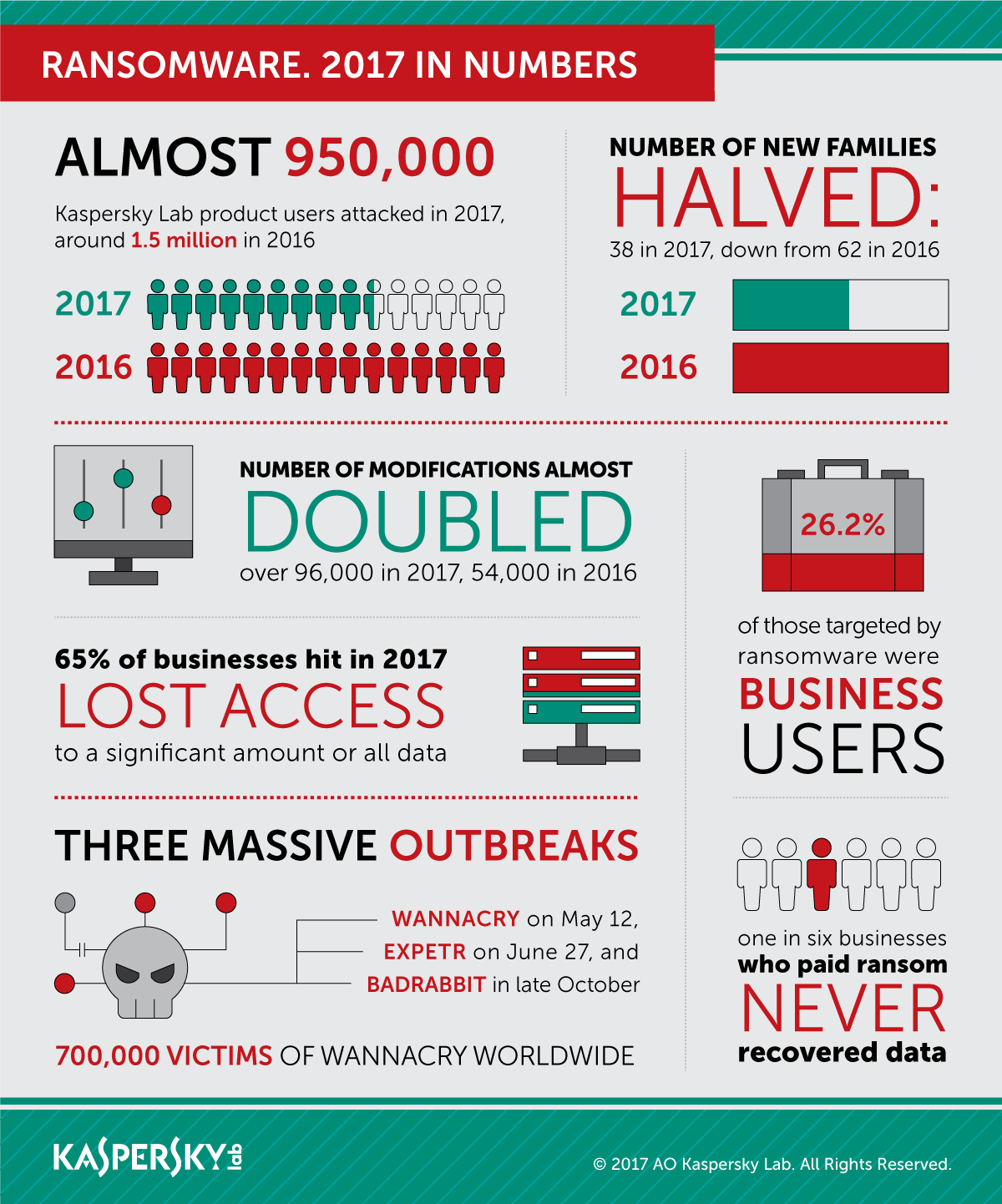

26.2% מקורבנות תוכנות כופר ב-2017 היו משתמשים עסקיים, בהשוואה ל- 22.6% ב-2016. הדבר נובע, בין היתר, ממתקפות חסרות תקדים בהיקפן, שנערכו על רשתות ארגוניות ושינו לעד את אופק האיום ההולך ומתגבר הזה. כך, עפ"י מעבדת קספרסקי.

2017 תיזכר כשנה בה איום תוכנות הכופר התפתח באופן פתאומי וחסר תקדים, כששחקני איום מתקדמים הפעילו סדרת התקפות מבוססות תולעים כנגד עסקים, כשהיעד הסופי שלהם נותר מסתורי.

התקפות אלו כללו את

WannaCry ב-12 במאי,

ExPetr ב-

27 ביוני ואת

BadRabbit בסוף אוקטובר. כל ההתקפות השתמשו בכלי פריצה, שתוכננו כדי לפגוע ברשתות ארגוניות. עסקים קטנים הותקפו בתוכנות כופר אחרות. בסך הכל מנעה החברה הדבקות מתוכנות כופר אצל יותר מ-240 אלף משתמשים ארגוניים.

פדור סינסטין, אנליסט קוד זדוני בכיר, מעבדת קספרסקי: "ההתקפות, שעלו לכותרות ב-2017, היו דוגמה קיצונית לעניין הגובר של עבריינים במטרות ארגוניות. זיהינו את המגמה הזו ב-2016, והיא האיצה לאורך 2017 מבלי שהיא מראה סימני האטה. קורבנות עסקיים הם פגיעים יותר, וניתן לגבות מהם כופר גבוה יותר מאשר אנשים פרטיים. לעיתים קרובות הם מוכנים לשלם כופר כדי להשאיר את העסק פעיל. לא מפתיע, שאפיקי תקיפה חדשים הממוקדים בעסקים, כגון התקפות דרך שולחנות עבודה מרוחקים, נמצאים בצמיחה".

מגמות נוספות של תכונות כופר שהיו ב-2017

בסך הכל, קצת פחות מ-950,000 משתמשים שונים הותקפו ב-2017, בהשוואה לכ-1.5 מיליון ב 2016. ההבדל במספרים משקף בעיקר שיטות זיהוי וסיווג שונות. (לדוגמא: מורידי הקוד הזדוני -

downloaders - שלעיתים קרובות קשורים בהורדה של תוכנות כופר, מזוהים כיום טוב יותר ע"י טכנולוגיות היוריסטיות. כך, שהם אינם מסווגים עוד כתוכנות כופר).

כל 3 ההתקפות הגדולות ומשפחות כופר ידועות פחות כגון

AES-NI ו-

Uiwix, משתמשות בכלי פריצה מתוחכמים, שדלפו לרשת באביב 2017 ע"י הקבוצה המוכרת כ-

Shadow Brokers.

נרשמה ירידה בהופעה של משפחות תוכנות כופר חדשות: 38 ב-2017, בהשוואה ל-62 ב-2016, אך חל גידול בגרסאות השונות של תוכנות כופר קיימות (למעלה מ-96,000 גרסאות חדשות, שזוהו ב-2017, בהשוואה ל-54,000 ב-2016). העלייה במספר הגרסאות משקפת מצב, שבו נאלצים התוקפים להסוות את תוכנות הכופר בשל הגידול בזיהוי שלהן ע"י פתרונות האבטחה.

החל מהרבעון השני של 2017,

מספר קבוצות סיימו את פעילות תוכנות הכופר שלהם ופרסמו את המפתחות הנדרשים לשחרור הקבצים. אלו כוללות את

AES-NI,

xdata,

petya/Mischa/GoldenEye ו-

Crysis, כש-

Crysis מבצעת הופעה נוספת, כנראה הועלתה מן האוב ע"י קבוצה אחרת.

ב-2017 התרחבה המגמה להדבקה של חברות דרך מערכות של שולחן עבודה מרוחק. גישה זו הפכה לאחת משיטות ההפצה המרכזיות עבור מספר משפחות נפוצות, כולל

Crysis,

Purgen/GlobelImposter ו-

Cryakl.

65% מהעסקים, שנפגעו ע"י תוכנות כופר ב-2017, ציינו, שאיבדו גישה לכמות משמעותית מהנתונים שלהם או אפילו לכולם. אחד מ-6 עסקים, ששילמו, מעולם לא קיבל את הנתונים חזרה. המספרים האלה תואמים באופן כללי את אלה של 2016.

למרבה המזל, יוזמת

No More Ransom, שהושקה ביולי 2016 משגשגת. הפרויקט מחבר בין רשויות אכיפת חוק וספקי אבטחה כדי להפיל ולשבש את הפעילות של משפחות תוכנות הכופר הגדולות, ולסייע לאנשים פרטיים להשיג את הנתונים שלהם חזרה,ובכך לפגוע במודל העסקי של העבריינים.

כלי חינמי כנגד תוכנות כופר של החברה זמין לכל העסקים, ללא קשר לתוכנת האבטחה בה הם משתמשים.

הדו"ח המלא

-כאן.