נחשפו 19 חולשות תחת השם Ripple20 המסכנות מאות מיליוני מכשירי IoT

מאת:

מערכת Telecom News, 18.6.20, 13:07

שיתוף פעולה בין חברות סייבר ישראליות הוביל לחשיפה, כאשר בין המכשירים ממאות מהספקים והיצרנים הגדולים בעולם מצויים מצלמות אבטחה ומכשירים רפואיים והם חשופים להשתלטות מרחוק ולסיכון חיים.

שיתוף פעולה בין חברות סייבר ישראליות הוביל לחשיפה, כאשר בין המכשירים ממאות מהספקים והיצרנים הגדולים בעולם מצויים מצלמות אבטחה ומכשירים רפואיים והם חשופים להשתלטות מרחוק ולסיכון חיים.

חברת אבטחת המידע הירושלמית

JSOF חשפה השבוע שורה של 19 חולשות תחת השם

Ripple20, שעלולות לסכן מאות מיליוני מכשירים מחוברים (

IoT) של מאות מהספקים והיצרנים הגדולים בעולם ולהוביל לחשיפה של מידע רגיש ולהשתלטות מרחוק על מכשירי קצה בטווח רחב של מגזרים, החל מתעשייה עבור במגזר הבריאות וכלה בארגוני ממשל ותשתיות קריטיות.

החולשות, ש-4 מהן הן חולשות קריטיות, פוגעות בספריית תקשורת

IP של חברת

Treck . רכיב תקשורת

IP הוא רכיב תוכנה בסיסי לקישוריות ונדרש בכל מכשיר מקושר וחכם. רכיב התקשורת

IP של

Treck נמצא בשימוש רחב מאוד, בין היתר, ע"י חברות ענק כמו

HP, סיסקו, אינטל, שניידר אלקטריק,

Rockwell וספקיות אחרות לייצור מוצרים ומכשירים החל ממדפסות, וכלה במערכות שליטה תעשייתיות

(ICS) וציוד רפואי. במרץ, הוציאה

Treck הודעת אזהרה וקראה ללקוחותיה לתקן את הפרצות.

בעולם האינטרנט של הדברים ובעולמות התעשייה והתשתיות הקריטיות אין דרך קלה למשתמשים ולארגונים לדעת אילו רכיבים נמצאים בכל מכשיר. מה שאומר, שחלק מהרכיבים האלה עלולים לגרום לסיכון אבטחה משמעותי, מבלי שהמשתמשים, ולעיתים גם יצרני המכשירים, יהיו ערים לכך.

החולשות הללו התגלו לראשונה ע"י

JSOF בסוף 2019 וכחלק ממהלך לאיתור ספקים ומכשירים פגועים, היא יזמה שיתוף פעולה יוצא דופן בסצנת הסייבר הישראלית.

פורסקאוט, אחת מחברות הסייבר הגדולות בישראל השתתפה במאמץ לצד חברות ישראליות נוספות.

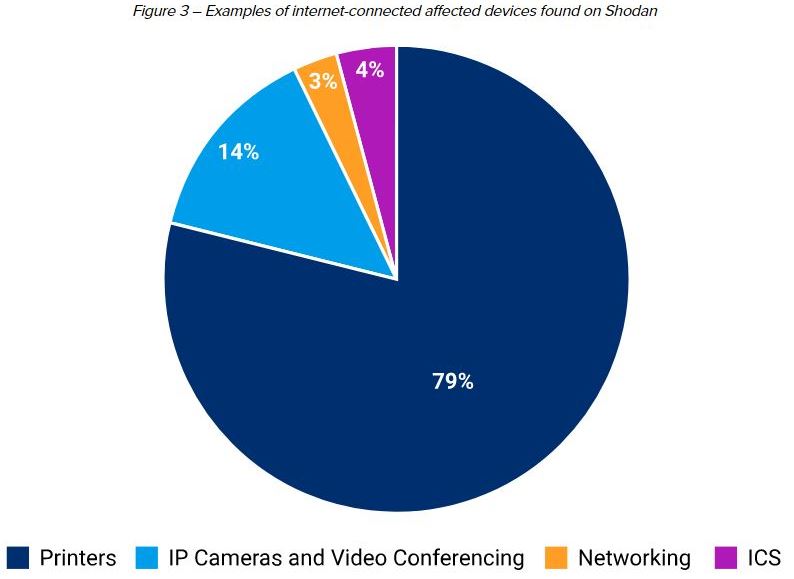

במסגרת התהליך, חוקרי פורסקאוט השתמשו ב-

Device Cloud, מאגר מידע ייחודי המכיל יותר מ-10 מיליון מכשירים מסוגים שונים, מהם אותרו כ-90,000 מכשירים של כ-50 ספקים, שהטמיעו את הקוד הזדוני במוצרי ה-

IT וה-

OT שלהם, ביניהם משאבות עירוי בבתי חולים, מערכות אל-פסק (

UPS) מרכזי נתונים ומערכות שיחות וידיאו בארגונים.

לחשיפה היתה שותפה גם

CyberMDX, חברה המתמחה בסייבר למכשור רפואי ובתי חולים. תחילה נבדקו החתימות במעבדות החברה מול מגוון של מכשירים רפואיים, ולאחר מכן נבדקו בקרב הרשתות של לקוחות החברה, ביניהן כמה מרשתות בית החולים הגדולות בעולם. כל זאת, כדי לאתר וללמוד על מכשירים נוספים העלולים להיות מושפעים מהחולשה

.

גישה חדשנית זו לגילוי חולשות, שכללה שיתוף פעולה עם חברות נוספות בתחום אבטחת הרשת לצורך זיהוי מכשירים, היא חדשנית והכרחית, מכיוון ש-

Treck הוא רכיב קישוריות בסיסי המשמש מגוון ספקי מכשירים בדרכים רבות ומגוונות.

ספקים אינם מפרסמים את העובדה, שהם משתמשים בספריית תקשורת זו או אחרת, ובאותה מידה, לעתים רחוקות הם מפרסמים את רכיבי התוכנה והחומרה הרבים האחרים המשובצים במכשירים שלהם. בעולם ה-

IoT אין מרשם (

bill of materials) המאפשר למשתמשים ולארגונים לדעת מהם הרכיבים המשובצים במכשירים ,שהם משתמשים בהם ואילו חולשות משפיעות עליהם.

יותר מכך, שרשרת האספקה לייצור מכשירי

IoT יכולה להיות ארוכה ומורכבת מאוד. בין רכיב תוכנה כמו

Treck לבין מכשיר של משתמש קצה יכולה להיות רשת מפותלת של יצרנים ואינטגרטורים.

כדי לנצל את חולשות

Ripple20, התוקף נדרש לחיבור ישיר למכשיר או לנתב המנותב לרשתות פנימיות, ובמקרים מסוימים יכול לבצע תקיפה אף מחוץ לרשת. פירוש הדבר, שמכשירים המחוברים ישירות לאינטרנט הם אלה הנמצאים בסיכון הגבוה ביותר. תוקף יכול להתמקד תחילה במכשירים אלה, להשתלט עליהם ולנוע בתוך הרשת כדי לגשת למכשירים אחרים או להדביק אותם. בתסריט אחר תוקף יוכל להשתמש במכשיר כדי להתחבא במערכת קריטית לאורך שנים.

כתבה באתר

פורסקאוט על הנושא -

כאן.

פרטים נוספים על החולשות באתר

JSOF -

כאן.

הודעה בנושא מטעם

מערך הסייבר הלאומי לגבי חברת

Treck, יצרנית של

TCP/IP Stack (ספריית תוכנה) המיועדת בין השאר לציוד

IoT ו-

Embedded (התוכנה כלולה, כאמור, בציוד מסוג זה של מספר רב של יצרנים, בין השאר במגזר הרפואי, מגזר התקשורת, מערכות

SCADA, מדפסות, בקרים לשליטה מרחוק בשרתים וכד'), מלווה גם כן

ברשימת הפגיעויות כולל 4 הפגיעויות העלולות לאפשר לתוקף הרצת קוד מרחוק (RCE) -

כאן.