נחשפו פרצות חמורות בתוכנה נפוצה בארגונים לניהול רשיונות

מאת: מערכת Telecom News, 24.1.18, 15:00

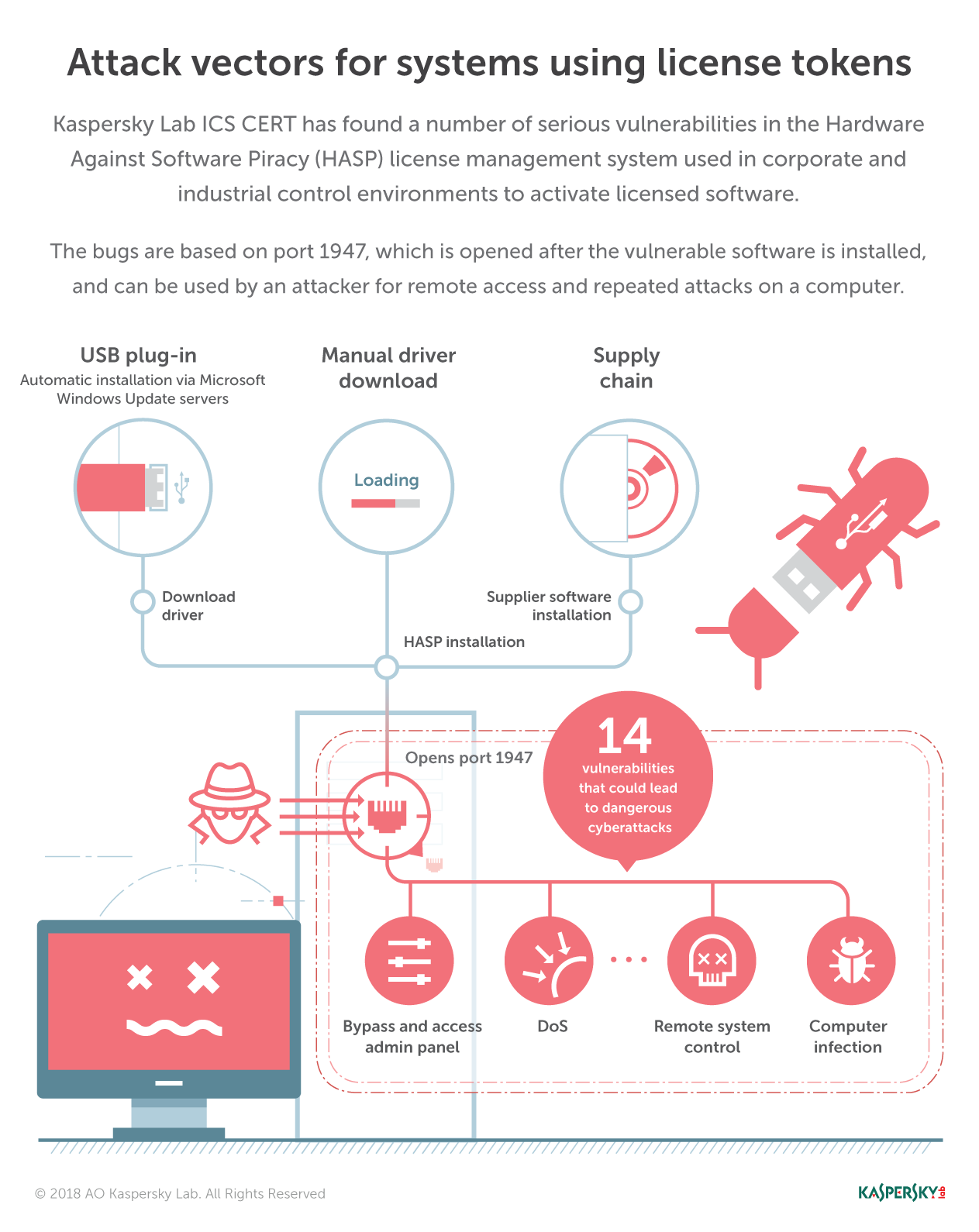

הטוקנים של התוכנה לניהול רשיונות פותחים לתוקפים ערוץ גישה מרחוק ומציביים מערכות חיוניות בסכנה. מספר המערכות המושפעות מהטכנולוגיה הפגיעה עלול להגיע למאות אלפים בעולם ואף יותר. איך זה עובד? מה יש לעשות?

חוקרי

ICS CERT של מעבדת קספרסקי גילו מגוון פרצות חמורות במערכת ניהול הרשיונות

Hardware Against Software Piracy (

HASP), שנמצאת בשימוש נרחב בארגונים ובמערכות בקרה תעשייתיות (

ICS) לצורך הפעלה של רשיונות תוכנה. מספר המערכות שמושפעות מהטכנולוגיה הפגיעה עלול להגיע למאות אלפים ברחבי העולם ואף יותר.

הטוקנים מבוססי ה-

USB של המערכת נמצאים בשימוש ע"י ארגונים שונים כדי לבצע הפעלה נוחה של רשיונות תוכנה. בתרחיש שימוש רגיל, מנהל המערכות בחברה ניגש למחשב בו נמצאת התוכנה, שיש להפעיל, ויחבר את ה-

USB עם הטוקן. לאחר מכן הוא יאשר, שהתוכנה הרצויה אינה גנובה, ויפעיל אותה. כך, שהמשתמש במחשב או בשרת יוכל להשתמש בה.

ברגע שהטוקן מתחבר למחשב או לשרת בפעם הראשונה,

מערכת ההפעלה חלונות מורידה דרייבר של התוכנה משרתי הספק כדי לאפשר את ההפעלה התקינה של ה-

USB עם חומרת המחשב. במקרים אחרים, הדרייבר מגיע מותקן כחלק מהתוכנה המשתמשת במערכת האימות לצורך הגנה על הרשיונות שלה.

המומחים מצאו, שבעת ההתקנה התוכנה מוסיפה את פורט 1947 של המחשב לרשימת היוצאים מן הכלל בפיירוול של חלונות מבלי לספק הודעה מתאימה למשתמש - ובכך הוא מאפשר התקפה מרחוק.

התוקף צריך רק לבצע סריקה של רשת המטרה אחר פורט 1947 כדי לזהות את האפשרות לחיבור מרחוק למחשבים הפגועים.

חשוב מכך, הפורט נותר פתוח לאחר ניתוק הטוקן, ולכן אפילו בסביבות מחשוב ארגוניות מעודכנות ומוגנות התוקף צריך רק להתקין תוכנה באמצעות פתרון

HASP, או לחבר את הטוקן למחשב פעם אחת בלבד (אפילו למחשב נעול) כדי לפתוח אותו להתקפות מרחוק.

בסך הכל, החוקרים זיהו 14 פרצות ברכיב של פתרון התוכנה, כולל מספר פרצות

DoS ומספר

RCE (הפעלה מרחוק של קוד) – כולל ניצול אוטומטי של מערכת ההרשאות הגבוהה ביותר, ולא של הרשאות משתמש. הדבר מספק לתוקפים את ההזדמנות להפעיל כל קוד שירצו. כל הפרצות שזוהו יכולות להוביל לתוצאות חמורות מאוד ולהפסדים גדולים לעסקים.

עם הגילוי הפרצות, דיווחה החברה לספקי התוכנה הרלוונטיים, שהוציאו עדכוני אבטחה מתאימים. הפרצות שנחשפו קיבלו את מספרי ה-

CVE הבאים:

מומלץ, שמשתמשים, שמושפעים מהדליפה, יבצעו את הבאים:

יתקינו את הגרסה המאובטחת האחרונה של הדרייבר בהקדם האפשרי, או ייצרו קשר עם הספק להוראות לגבי עדכון הדרייבר.

יסגרו את פורט 1947, לפחות בפיירוול החיצוני (ברשת ההיקפית) – אבל רק כל עוד הדבר לא מפריע לתהליכים עסקיים.

ולדימיר דשצ'נקו, ראש קבוצת מחקר פרצות,

ICS CERT במעבדת קספרסקי: "בהינתן היקף התפוצה של מערכת ניהול הרשיונות הזו, ההשלכות של הפרצות יכולות להיות נרחבות מאוד. בין היתר, מכיוון שהטוקנים האלה משמשים לא רק בסביבות של ארגונים רגילים, אלא גם במתקנים חיוניים המפעילים בקרה נוקשה לגבי גישה למערכות. אין ספק שהפרצה שחשפנו מציבה מערכות חיוניות בסכנה".

פרטים נוספים אודות הפירצה -

כאן.