נחשפה דרך פעילות Turla – קב' ריגול רוסית החוטפת חיבורי לוויינים כדי לגנוב מידע

מאת:

מערכת Telecom News, 9.9.15, 23:10

.jpg?id=24022952) הפתרון, שמצאה הקבוצה להסתרת פעילותה, הוא שימוש בפרצת אבטחה ברשת הלוויינים הגלובלית.

הפתרון, שמצאה הקבוצה להסתרת פעילותה, הוא שימוש בפרצת אבטחה ברשת הלוויינים הגלובלית.

מעבדת קספרסקי חשפה היום את הדרכים בהן קבוצת הריגול דוברת הרוסית טורלה (

Turla) חומקת מגילוי פעילותה ומאיתור מיקומה הפיזי. ממחקר שלה עולה, שהפתרון, שמצאה הקבוצה להסתרת פעילותה, הוא שימוש בפרצת אבטחה ברשת הלוויינים הגלובלית.

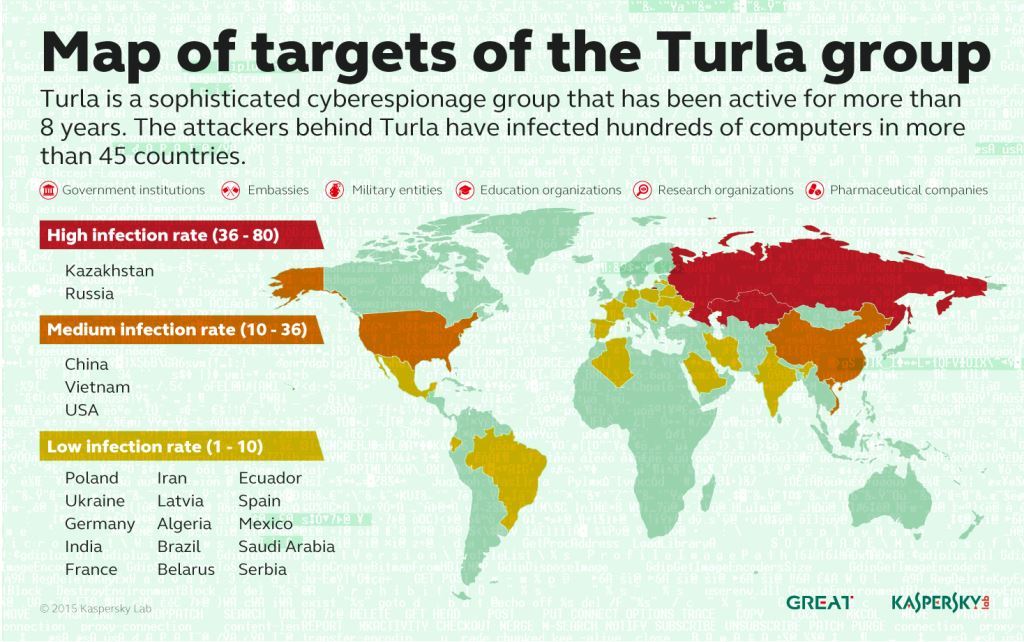

טורלה היא קבוצת ריגול סייבר מתוחכמת הפעילה כבר למעלה מ- 8 שנים. התוקפים מאחורי טורלה הדביקו מאות מחשבים ביותר מ-45 מדינות, כולל קזחסטן, רוסיה, סין, וייטנאם וארה"ב. סוגי הארגונים, שנפגעו, כוללים מוסדות ממשלתיים ושגרירויות, חברות ביטחוניות, חברות פארמה וגופי השכלה ומחקר.

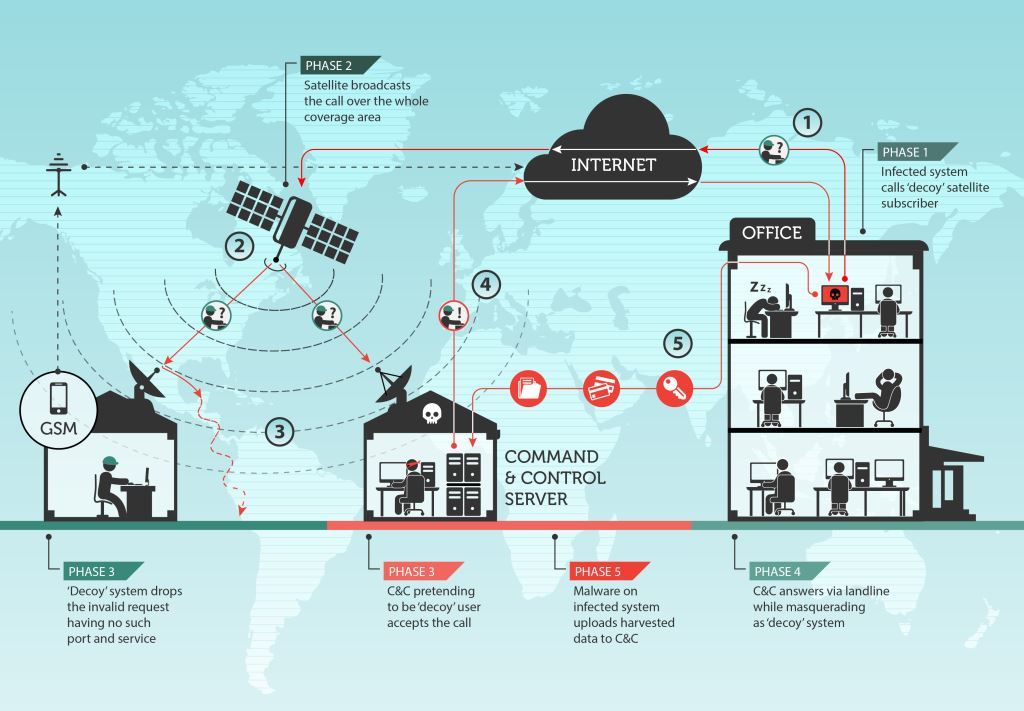

בשלב הראשוני של המתקפה כלי הדלת האחורית

Epic מייצר פרופיל של הקרבן, ובהמשך התוקפים משתמשים במנגנון של תקשורת לוויינית בשלבים המאוחרים יותר של המתקפה, דבר המסייע להם לטשטש את עקבותיהם.

תקשורת לוויין ידועה בעיקר ככלי לשידורי טלוויזיה וכאמצעי תקשורת מאובטח. עם זאת, היא גם משמשת כדי לספק גישה לאינטרנט. שירות כזה נמצא בשימוש בדרך כלל באזורים נידחים בהם כל האמצעים האחרים של גישה לרשת אינם יציבים או איטיים או שאינם זמינים כלל. אחד מהסוגים הנפוצים של חיבור לווייני לאינטרנט, שאינו יקר, מכונה חיבור "זרם יורד בלבד".

במקרה זה, בקשות היוצאות ממחשב המשתמש מועברות לאורך תקשורת רגילה (קישור חוטי או

GPRS), וכל התקשורת הנכנסת מגיעה מהלוויין. טכנולוגיה זו מאפשרת למשתמש קצב הורדה מהיר יחסית. עם זאת, יש לו חסרון גדול אחד: כל התעבורה הנכנסת מגיעה אל המחשב ללא הצפנה. כל משתמש סורר עם מערך לא יקר של כלים ותוכנה מתאימים יכול פשוט ליירט את התעבורה ולקבל גישה לכל הנתונים, שהמשתמש באפיק זה מוריד.

קבוצת טורלה מנצלת חולשה זו בדרך אחרת: היא משתמשת בה כדי להסתיר את מיקום שרתי הפיקוד והשליטה שלה (

C&C), אחד מהמרכיבים החשובים ביותר בתשתית של פעילות זדונית. שרתי הפיקוד והשליטה הם "בסיס הבית" להפעלת קוד זדוני במחשבים הפגועים. חשיפת המיקום של שרת כזה יכולה להוביל חוקרים לחשיפת נתונים אודות השחקן שמאחורי הפעילות. כך קבוצת טורלה נמנעת מסיכונים כאלה:

- קודם כל הקבוצה "מאזינה" לזרם המגיע מהלוויין כדי לזהות כתובות IP של משתמשים הפעילים באותו זמן בשירות.

- הם בוחרים כתובת IP, שתשמש אותם להסוואת שרת פיקוד ושליטה ללא ידיעת המשתמש.

- המכונה, שנפגעה ע"י טורלה, מקבלת הוראה לחלץ נתונים אל עבר כתובות ה-,IP שנבחרו מתוך משתמשי האינטרנט הלווייני. הנתונים נעים לאורך קווים רגילים אל נקודת השידור של ספק שירותי האינטרנט הלווייני, ואז למעלה אל הלוויין, ובסופו של דבר חזרה מהלוויין אל המשתמשים עם כתובת ה-IP הנבחרת.

המשתמש, שאינו מודע לכך, שכתובת ה-

IP שלו משמשת את התוקפים כדי לקבל נתונים מהמכונה הנגועה, מקבל גם הוא את חבילות הנתונים מבלי להבחין בהן. הסיבה לכך היא שתוקפי טורלה מורים למכונה הנגועה לשלוח נתונים אל פורטים, שברוב המקרים סגורים כברירת מחדל. כך ,שהמחשב של המשתמש באינטרנט הלווייני פשוט מפיל את חבילות הנתונים בעוד שרתי הפיקוד והשליטה של טורלה, ששומרים על הפורטים האלה פתוחים, מקבלים ומעבדים את המידע שחולץ.

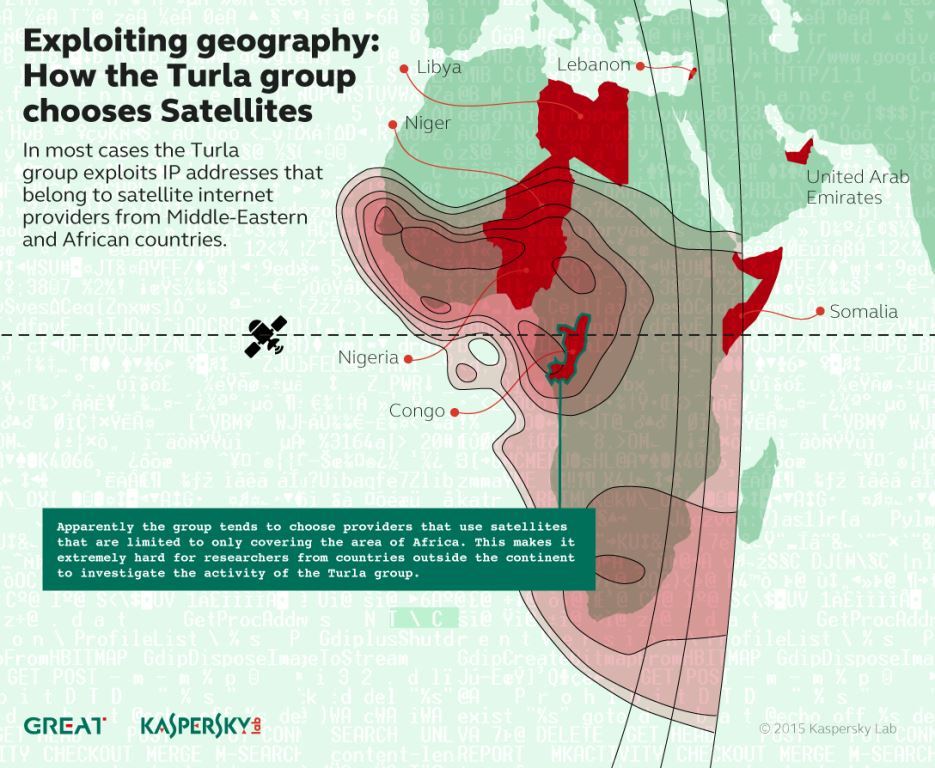

פרט מעניין נוסף לגבי שיטות הפעולה של טורלה הוא, שהם נוטים להשתמש בחיבורי אינטרנט לווייני הממוקמים במזרח התיכון ובמדינות באפריקה. במחקר אותר שימוש של קבוצת טורלה בכתובות

IP של ספקים הממוקמים במדינות כגון קונגו, לבנון, לוב, ניז'ר, ניגריה, סומליה ואיחוד האמירויות.

שידורי לוויין המשמשים את המפעילים במדינות אלה בדרך כלל אינם מכסים את אזור אירופה וצפון אמריקה, ומקשים הרבה יותר על החקירה של התקפות אלה.

סטפן טאנסה, חוקר אבטחה בכיר במעבדת קספרסקי: "בעבר, ראינו לפחות 3 שחקנים שונים משתמשים בקישוריות אינטרנט מבוססת לוויין כדי להסתיר את הפעילות שלהם. מתוך אלה, הפתרון, שפיתחה קבוצת טורלה, הוא המעניין והיוצא דופן ביותר. הם מסוגלים להגיע לרמת האנונימיות הגבוהה ביותר באמצעות ניצול של טכנולוגיה נפוצה – חיבור אינטרנט לווייני חד כיווני. התוקפים יכולים להיות בכל מקום בטווח של תקשורת הלוויין, אזור שיכול להתפרס על אלפי קילומטרים רבועים. כמעט בלתי אפשרי לאתר את התוקף. ככל ששימוש בשיטות אלה הופך לפופולרי יותר, חשוב למנהלי מערכות להפעיל את אסטרטגיות ההגנה המתאימות כדי למזער מתקפות כאלה".