נוזקת כופר חדשה מנצלת את שיגעון המטבעות הקריפטוגרפיים

מאת:

מערכת Telecom News, 25.1.18, 20:48

נוזקת כופר בשם MoneroPay מתחזה לארנק עבור מטבע מזויף בשם SpriteCoin. בעוד המשתמשים חושבים, שהם רוכשים מטבע קריפטו חדש, MoneroPay מצפינה להם את הקבצים במחשב.

נוזקת כופר בשם MoneroPay מתחזה לארנק עבור מטבע מזויף בשם SpriteCoin. בעוד המשתמשים חושבים, שהם רוכשים מטבע קריפטו חדש, MoneroPay מצפינה להם את הקבצים במחשב.

חברת האבטחה

ESET הודיעה, שהנוזקה, שהתגלתה ע"י חוקרי האבטחה של

MalwareHunterTeam, הופצה ב-6.1.18 בפוסט, שהתפרסם ב-

BitcoinTalk, אחד הפורומים הגדולים והמוכרים למטבעות קריפטוגרפיים.

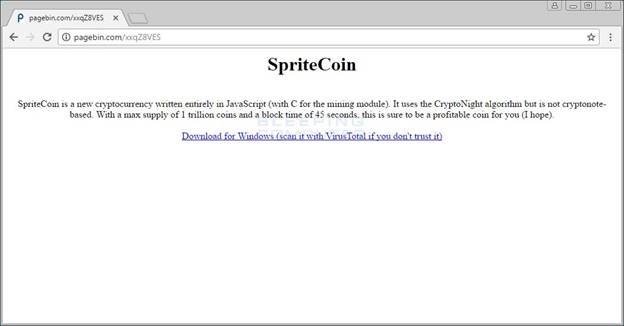

פוסט זה שימש להכרזה על השקה של מטבע קריפטוגרפי חדש בשם

SpriteCoin. הפוסט בפורום הכיל קישור לאתר לא מקוון, שהכיל דף מידע על

SpriteCoin עם קישור נוסף לארנק.

אתר מזויף של

SpiritCoin. מקור:

bleepingcomputer

למרות שהפוסט הוסר מאז, הוא פורסם בדיון בפורום, שהוא מקום נפוץ למפתחי מטבעות קריפטו להכרזה על מטבעות חדשים. נושא המטבעות הקריפטוגרפיים כל כך חם עכשיו, ויש שיאמרו, שמאוד משתלם, כך, שכאשר מטבע חדש מושק, אנשים רבים ממהרים להוריד את הארנק של המטבע כדי להתחיל לסחור בו לפני שהערך שלו עולה.

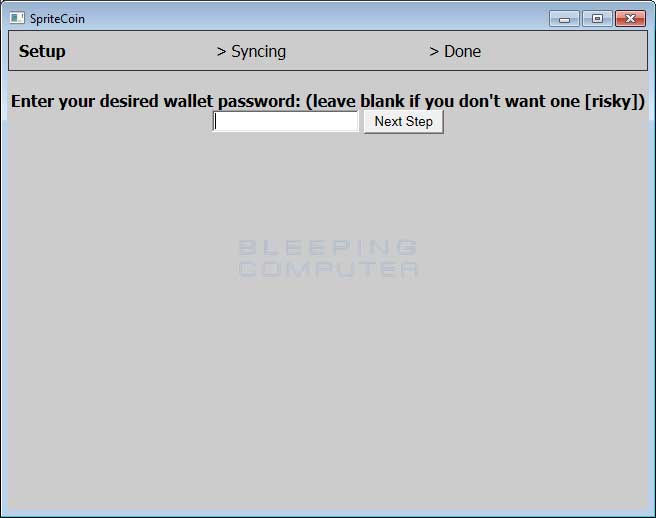

לאחר שהמשתמש מוריד ומפעיל את הארנק, הוא נטען ועובר דרך מה שנראה כהגדרה רגילה עבור ארנק חדש.

ארנק

SpriteCoin. מקור:

bleepingcomputer

מכיוון שהיו הרבה התראות שווא לגבי ארנקים דיגיטליים, משתמשים נטרלו את מוצר האנטי וירוס שלהם כאשר הורידו ארנק חדש. נוזקת הכופר החדשה השתמשה בדפוס ההתנהגות הנ"ל כדי לשתול את נוזקת הכופר מבלי שהמשתמש יבחין בכך, וברגע, שהוא מבין שהותקף, כבר מאוחר מדי.

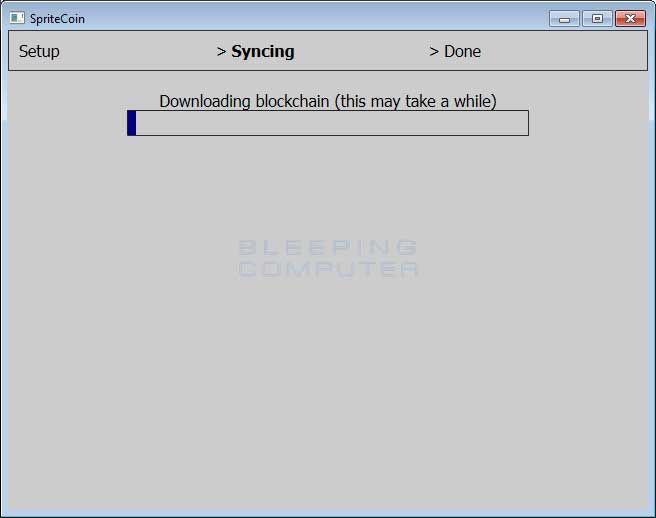

MoneroPay מצפינה בשקט קבצים בזמן שהארנק המזויף מסנכרן

כאשר מתקינים ארנק של מטבע קריפטוגרפי בפעם הראשונה, הארנק צריך להתחבר לרשת של המטבע ולסנכרן את עצמו עם ה-

blockchain. תלוי כמה מטבעות כבר נכרו ובמהירות של הרשת. תהליך זה יכול לקחת זמן רב.

בזמן תהליך הסנכרון, התוקפים מתחילים להצפין את המחשב בעוד המשתמש ממתין לסיום תהליך הסנכרון. בגלל שזה בד"כ דורש זמן רב ודורש פעולות רבות מהכונן, זה המסווה האולטימטיבי לתהליך ההצפנה של

MoneroPay.

מסך הסנכרון. מקור:

bleepingcomputer

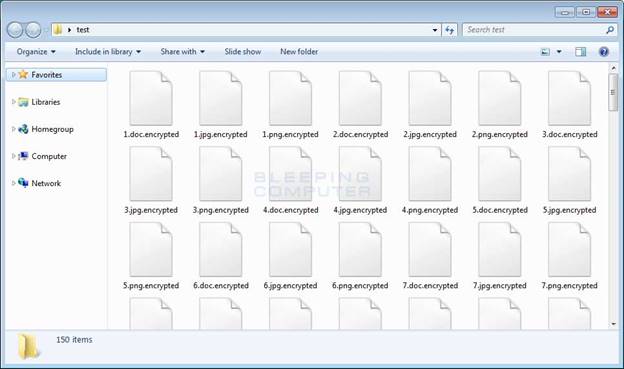

בעת הצפנת הקבצים,

MoneroPay תהפוך את סיומת הקבצים ל-

encrypted. לדוגמה

test.png ישתנה ל-

test.png.encrypted.

קבצים מוצפנים ע"י

MoneroPay. מקור:

bleepingcomputer

בעוד נוזקת הכופר פועלת ומצפינה את הקבצים, היא מנסה גם לאחזר סיסמאות המאוחסנות ב-

Firefox ו-

Chrome. סיסמאות אלו וכן מידע על הקורבן והמחשב שלהן מועלות לשרת שליטה ובקרה של התוקפים הממוקם בכתובת נמצאת

ברשת האפלה - דארקנט (רשת

TOR).

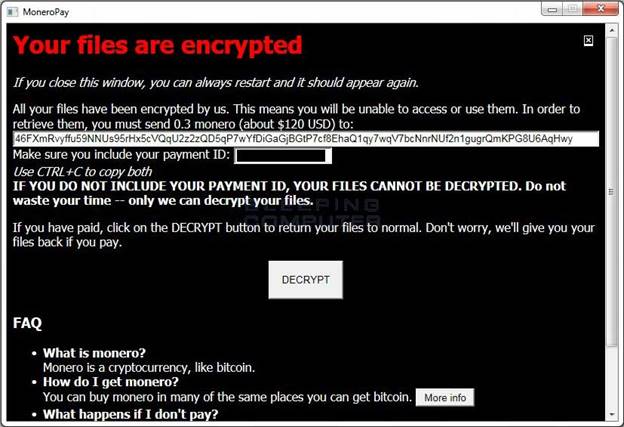

כאשר הסנכרון המזויף הושלם, מסך הנעילה

MoneroPay יופיע ויציג את הודעת הכופר. סביר להניח, שזו תהיה הפעם הראשונה, שהקורבן מבין, שהוא נדבק בנוזקת כופר.

דרישת הכופר של

MoneroPay. מקור:

bleepingcomputer

מסך נעילה זה דורש מהקורבן לשלם 3 מטבעות

Monero, או כ-120 דולרים כדי לקבל את מפתח ההצפנה. לא ידוע עדיין אם מישהו שילם את כופר וקיבל את המפתח לפענוח הקבצים.

חובבי המטבעות הקריפטוגרפיים נדרשים לנקוט באמצעי זהירות נוספים כנגד נוזקות

כדי להגן מפני נוזקות כופר, חשוב לנקוט בהרגלי גלישה בטוחים ולהשתמש בתוכנת אבטחה. בראש ובראשונה, תמיד יש לגבות את הנתונים. במקרה חירום כמו נוזקת כופר, ניתן לשחזר את הקבצים שהוצפנו.

חובבי מטבעות הקריפטו צריכים לתת תשומת לב רבה יותר לנושא האבטחה. למטבעות הללו יש היסטוריה של ארנקים נגועים, ניסיונות לגנוב מטבעות באמצעות תוכנה זדונית ועוד. לכן זה בהחלט חשוב, שכל מי שמוריד ארנק דיגיטלי חדש יקרא עליו קודם לכן במקורות מידע אחרים, ויבצע סריקה שלו באמצעות תוכנת אבטחה. גם אם הוא נמצא נקי, עדיין מומלץ לבדוק את הארנקים הראשונים באמצעות מכונה וירטואלית כגון

VirtualBox ורק להשתמש בארנקים מארגונים ידועים. הסיבה לכך היא, שגם כשנראה, שארנק מגיע נקי ולא מציג כל התנהגות זדונית כלפי חוץ, עדיין אין מושג אם הוא עושה פעולה זדונית מאחורי הקלעים.

יש צורך גם תוכנת אבטחה המשלבת זיהוי התנהגותי כדי להילחם בנוזקות כופר, ולא רק זיהוי מבוסס חתימות. יש תוכנות אבטחה המשתמשות בזיהוי התנהגותי, שיכול למנוע זיהומים רבים, ובמיוחד של נוזקות כופר המצפינות את המחשב, כמו גם רשת בענן שמתעדכנת בזמן אמת על איומים חדשים.

אמיר כרמי, מנהל הטכנולוגיות בחברת אבטחת המידע

ESET בישראל, ממליץ לפעול לפי העקרונות הבאים, שישמרו מנוזקות כופר כאלו ובכלל:

חשוב לבצע גיבויים אוטומטיים תקופתיים, וגם לבדוק ולוודא ששחזור מהגיבוי עובד בצורה תקינה. אפשר לגבות גם ידנית לדיסק חיצוני, כל עוד הוא מנותק מהמחשב ביום יום.

לא לפתוח קבצים מצורפים למייל אם לא יודעים מי שלח אותם.

לא לפתוח קבצים מצורפים עד שמאשרים, שהאדם אכן שלח אותם ויש לסרוק קבצים מצורפים עם תוכנת אבטחה מוכרת.

לוודא, שכל עדכוני

Windows מותקנים בצורה אוטומטית.

להקפיד לעדכן את כל התוכנות במיוחד

Java, Flash ו

Adobe Reader. תוכנות ישנות יותר מכילות חולשות אבטחה, שעברייני הרשת מנצלים. לכן, חשוב לוודא, שכל התוכנות הללו מעודכנות.

לוודא, שמשתמשים בתוכנת אבטחה מוכרת המשתמשת בזיהויים התנהגותיים ומתעדכנת בזמן אמת מהענן.

להשתמש בסיסמאות מורכבות ולא לעשות שימוש באותה סיסמא למספר שירותים.