מערכות המחשוב של עיריית אטלנטה הוצפנו בעקבות מתקפת כופר

מאת:

מערכת Telecom News, 26.3.18, 13:57

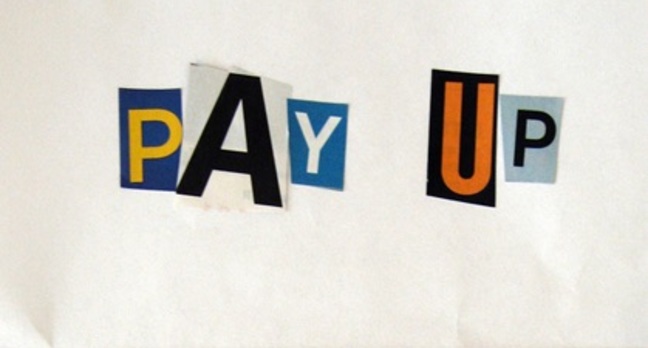

אחת הערים הגדולות בארה"ב, אטלנטה, חוותה מתקפת כופר וכעת נדרש תשלום בביטקוין. ה-FBI ממשיך לחקור את המתקפה. נמל התעופה הבינלאומי של אטלנטה העמוס בעולם סגר את רשת ה-WiFi הציבורית שלו. מה טיב הנוזקה?

אחת הערים הגדולות בארה"ב, אטלנטה, חוותה מתקפת כופר וכעת נדרש תשלום בביטקוין. ה-FBI ממשיך לחקור את המתקפה. נמל התעופה הבינלאומי של אטלנטה העמוס בעולם סגר את רשת ה-WiFi הציבורית שלו. מה טיב הנוזקה?

גורמים רשמיים בעיריית אטלנטה מאשרים, שהעירייה מתמודדת בימים האחרונים עם מתקפת סייבר, שהשביתה מערכות פנימיות וכרגע הן חסומות ונדרש כופר כדי לשחררם. "רשת המחשבים של עיריית אטלנטה נפלה קורבן למתקפת כופר, שהצפינה חלק מהנתונים שברשות העירייה" אמרה ראש העיר

קישה לאנס בוטומס בתדרוך עיתונאים.

סרטון: דיווח של ראש העיר על מתקפת הכופר

אף כי היקף הפגיעה עדיין נמצא בחקירה, ידוע ,שההתקפה מנתקת חלק מהשירותים המקוונים של העיר, כולל "יישומים פנימיים שונים", שמשמשים לתשלום חשבונות או לגישה למידע הקשור לבית המשפט. ראש העיר עודדה את עובדי העירייה וכל מי שביצע עסקאות עם העירייה לבדוק את חשבונות פיננסים שברשותם כדי למנוע מקרים של שימוש לרעה במידע האישי שלהם.

ערוץ החדשות המקומי הראה צילום מסך של הודעת כופר, לכאורה, ששותף ע"י עובד העירייה. התוקף דורש 0.8 ביטקוין (בערך 6,800 דולרים) עבור שחרור של מחשב אחד או 6 ביטקוין (50,000 דולרים) עבור המפתחות לפתיחת המערכת כולה.

העיירה דיווחה, שהמתקפה אירעה בסביבות השעה 05:40 בבוקר 22.3.18, כאשר צוות אבטחת המידע שם לב ל"משהו שהראה מוזר" בשרת והתחיל לחקור. כך, צוטטה

דפנה רקלי, מנהלת מחלקת אבטחת המידע של העיר. פקידים בעירייה טוענים, שזו מתקפת הסייבר הגדולה ביותר בהיסטוריה של העיר.

ציוץ הטוויטר של עיריית אטלנטה

לשאלה אם העירייה תשלם את כופר, השיבה ראש העיר, שהעירייה תבקש הדרכה של הרשויות הפדרליות על איך "לנווט את מהלך הפעולה הטוב ביותר". גם במידה והעירייה לא תיכנע לדרישת תשלום הכופר, הצפי הוא, שעדיין תידרש להוציא סכומים גדולים.

היקף הנזק עדיין לא ברור, העיתון

Atlanta Journal-Constitution דיווח, שכאשר הגיעו עובדי העירייה ב-23.3.18, קיבלו הוראות מודפסות, שכדי לנקוט אמצעי זהירות, רצוי לא להשתמש במחשבים. נמל התעופה הבינלאומי של אטלנטה, שדה התעופה העמוס ביותר בעולם סגר את רשת ה-

WiFi הציבורית שלו והסיר חלק מהפונקציות של האתר הרשמי שלו.

נוזקת הכופר SAMSAM

אחד ממומחי האבטחה, שחקר את האירוע טוען, שנוזקת הכופר בה השתמשו התוקפים היא

SAMSAM, ששימשה החל מ-2016 למספר מתקפות על ארגונים גדולים ברחבי ארה"ב, כולל מתקפת הכופר האחרונה על בית החולים האיזורי בגרינפילד, אינדיאנה, שאירעה בינואר השנה.

נוזקת הכופר

SAMSAM זוהתה כבר לפני שנתיים ושימשה רק להתקפות ממוקדות. התוקפים, שמשתמשים בנוזקה זו, בד"כ סורקים טווחי כתובות

IP ברשת ותרים אחר מחשבים עם חיבורי

(Remote Desktop) RD פתוחים, שמיועדים לחיבור משתמשים מחוץ לרשת. התוקפים חודרים לרשתות גדולות באמצעות התקפות

brute-force על

RDP של תחנות הקצה בארגונים ואז מפיצים את הנוזקה לשאר המחשבים. ברגע שיש להם נוכחות חזקה מספיק ברשת, התוקפים פורסים את

SAMSAM וממתינים, שהארגון ישלם את דרישת הכופר

.

אמיר כרמי, מנהל הטכנולוגיות בחברת אבטחת המידע

ESET בישראל: "ההתקפה הזאת היא חלק מטרנד, שאנו רואים בשנים האחרונות ,של התקפות כופר המנצלות חברות וארגונים גדולים כמו עיריות, שמאפשרים חיבורים מרחוק ללא שכבת אימות נוסף. אנו ממליצים, שלא לאפשר חיבורי

RDP ללא חיבור

VPN ו\או אימות דו שלבי עם סיסמה חד פעמית הנשלחת לנייד. כך, לא ניתן לבצע את הפריצה בקלות רבה כזו

.

המקרה הנוכחי מחזק את חשיבות בדיקת הגיבויים בשילוב של כלים המאפשרים שחזור מהיר של מערכות קריטיות. גם במקרה, שאין את הכלים הללו, אנו ממליצים

לא לשלם כופר לתוקפים, פעולה, שרק מהווה תמריץ נוסף עבורם לבצע התקפות נוספות ולחזק את תשתית התקיפה".