מחקר: 73% מההצלחות במבחני חדירה בארגונים התרחשו דרך פרצות באפליקציות רשת

מאת:

מערכת Telecom News, 21.8.18, 15:50

מטרת דו"ח מבחני החדירה היא להגביר מודעות בקרב מומחי אבטחת מידע CISO אודות פרצות וערוצי תקיפה יעילים כנגד מערכות מידע מודרניות בארגונים ובכך לחזק אותם. מה מומלץ לחברות לעשות?

מטרת דו"ח מבחני החדירה היא להגביר מודעות בקרב מומחי אבטחת מידע CISO אודות פרצות וערוצי תקיפה יעילים כנגד מערכות מידע מודרניות בארגונים ובכך לחזק אותם. מה מומלץ לחברות לעשות?

ניתוח של מבדקי חדירה (

Penetration Tests), שנערכו ע"י חוקרי מעבדת קספרסקי ברשתות ארגוניות במהלך 2017 חושף, ששלושה רבעים (

73%) מהחדירות המוצלחות ברשת ההיקפית של הארגון הושגו באמצעות שימוש באפליקציות רשת פרוצות.

הממצאים פורסמו בדו"ח "

הערכות של אבטחת מידע במערכות מידע ארגוניות, 2017".

כל תשתית

IT היא ייחודית, וההתקפות המסוכנות ביותר מתוכננות כדי לנצל את הפרצות של הארגון המסוים אליו הן מכוונות. בכל שנה, מחלקת שירות האבטחה של החברה מבצעת הדגמה מעשית של תרחישי תקיפה אפשריים, כדי לסייע לארגונים ברחבי העולם לזהות פרצות ברשתות שלהם ולהימנע מפגיעה כספית, תפעולית או פגיעה במוניטין הארגון.

המטרה של דו"ח מבחני החדירה השנתי היא להגביר מודועת בקרב מומחי אבטחת מידע CISO אודות פרצות וערוצי תקיפה יעילים כנגד מערכות מידע מודרניות בארגונים ובכך לחזק את הארגונים.

המחקרים, שנערכו ב-2017 מראים, שאצל 43% מהחברות, רמת ההגנה הכללית כנגד תוקפים חיצוניים הוערכה כנמוכה או נמוכה מאוד. 73% מההתקפות החיצוניות המוצלחות על הרשת ההיקפית של ארגונים בוצעו דרך פרצות באפליקציות רשת.

ערוץ תקיפה נפוץ נוסף במבחני החדירה היה התקפה על ממשקי ניהול הפתוחים לרשת עם סיסמאות חלשות או עם סיסמאות ברירת המחדל שלהם. ב-29% מהפרויקטים של מבחני החדירה החיצוניים מומחי החברה הצליחו להשיג את ההרשאות הגבוהות ביותר לתשתית ה-

IT הכוללת, כולל גישה לרמת אדמין עבור מערכות עסקיות, שרתים, הרשת, הציוד ותחנות העבודה של העובדים.

המבחנים בוצעו כשהמומחים מדמים תוקף, שאין לו שום מידע פנים על ארגון המטרה ואשר מגיע מכיוון הרשת.

מצב אבטחת המידע ברשתות הפנימיות של חברות היה גרוע אף יותר. רמת ההגנה כנגד תוקפים פנימיים הוערכה כנמוכה או נמוכה מאוד אצל 93% מכלל הארגונים שנבחנו.

ההרשאות הגבוהות ביותר לרשת הפנימית הושגו אצל 86% מהחברות שנבחנו, ואצל 42% מהן נדרשו 2 צעדים התקפיים בלבד כדי להשיג אותן. בממוצע, ב-2 מתוך 3 ערוצי התקפה בכל פרויקט בדיקות זוהתה היכולת להשיג את ההרשאות הגבוהות ביותר. ברגע שהתוקפים משיגים הרשאות כאלו הם יכולים לקבל שליטה מלאה על הרשת כולה, כולל על מערכות עסקיות חיוניות.

הפרצה הידועה כ-

MS17-10, שנוצלה במסגרת התקפות ממוקדות וכן ע"י התקפות כופר נרחבות כגון

WannaCry ו-

NotPetya/ExPetr, זוהתה ב-75% מהחברות, שעברו מבדקי חדירה פנימיים.

חלק מהארגונים לא עדכנו את מערכת החלונות שלהם אפילו 7-8 חודשים לאחר פרסום עדכון האבטחה לפרצה זו. באופן כללי,

תוכנות מיושנות נמצאו אצל 86% מהחברות ברשת ההיקפית וב-80% מהרשתות הפנימיות של חברות. אבטחת מידע כה לקויה הופכת חברות רבות למטרות קלות לתוקפים.

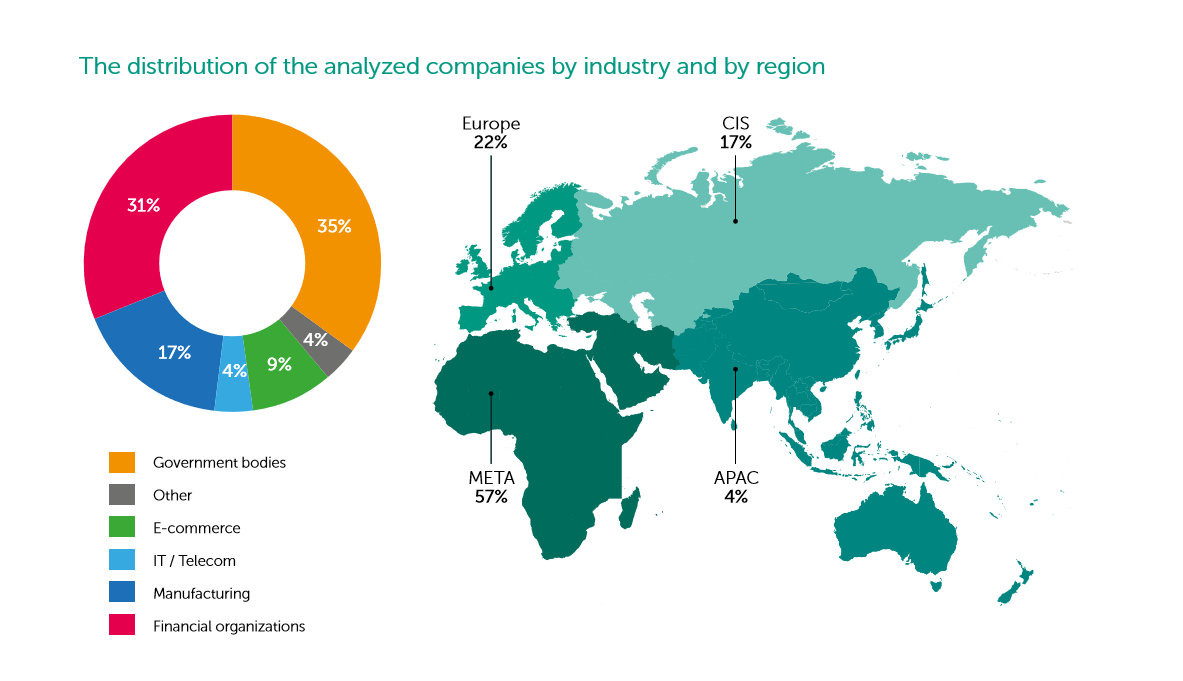

על פי ניתוח של פרויקטים לבדיקות חדירה, אפליקציות הרשת של גופי ממשל נמצאו כהכי פחות מאובטחות - פרצות ברמת סיכון גבוהה נמצאו ב-100% מהאפליקציות האלו. לעומת זאת, אפליקציות מסחר אלקטרוני היו מוגנות ברמה הגבוהה ביותר מפני חדירה מבחוץ - רק מעט יותר מרבע מהן הכילו פרצות בסיכון גבוה.

כדי לשפר את עמידות האבטחה מומלץ לחברות:

- להקדיש תשומת לב מיוחדת לאבטחה של אפליקציות רשת, עדכונים מהירים של פרצות תוכנה, הגנה על סיסמאות וחוקי פיירוול.

- להריץ סקירות אבטחת מידע קבועות של תשתית ה-IT (כולל אפליקציות)

- להבטיח, שאירועי אבטחת מידע מזוהים במהירות רבה. זיהוי מהיר, בשלב מוקדם של ההתקפה מצד גורם איום, יחד עם תגובה זריזה, יכולים לסייע, למנוע או למזער את הנזק הנגרם. ארגונים ותיקים יותר, שם כבר מופעלים תהליכים לביצוע הערכות אבטחה, ניהול פרצות וזיהוי של אירועי אבטחת מידע, יכולים לשקול להריץ מבחני Red Teaming. מבחנים כאלה מסייעים לבדוק עד כמה התשתית מוגנת מפני תוקפים בעלי יכולות גבוהות הפועלים ברמת החשאיות הגבוהה ביותר. הם גם מאפשרים לאמן את שירות אבטחת המידע בזיהוי תוקפים ובתגובה אליהם בתנאי העולם האמתי.

סרגיי אוקוטין, אנליסט אבטחה בכיר בשירות ניתוח האבטחה של מעבדת קספרסקי: "הטמעה איכותית של אמצעי אבטחה פשוטים, כגון סינון רשת ומדיניות סיסמאות, משפרת משמעותית את עמידות אבטחת המידע של ארגונים. לדוגמא, חצי מערוצי התקיפה היו נחסמים באמצעות הגבלת הגישה לממשקי ניהול".

מידע נוסף -

כאן

.

.