מחקר: חשבונות "רפאים" בארגונים הופכים פתח כניסה למתקפות

מאת:

מערכת Telecom News, 8.2.21, 11:47

המחקר מפרט איך כשל ארגוני במעקב אחר חשבון "רפאים" אפשר הפעלת 2 מתקפות סייבר, שאחת מהן כללה את תוכנת הכופר Nefilim, שידועה גם כתוכנת הכופר Nemty. יש בארגונים יותר מידי אירועים בהם חשבונות הוגדרו, לעיתים קרובות עם הרשאות גישה נרחבות, ואז נשכחו, לעיתים למשך שנים.

סופוס

המחקר מפרט איך כשל ארגוני במעקב אחר חשבון "רפאים" אפשר הפעלת 2 מתקפות סייבר, שאחת מהן כללה את תוכנת הכופר Nefilim, שידועה גם כתוכנת הכופר Nemty. יש בארגונים יותר מידי אירועים בהם חשבונות הוגדרו, לעיתים קרובות עם הרשאות גישה נרחבות, ואז נשכחו, לעיתים למשך שנים.

סופוס, שעוסקת באבטחת סייבר של הדור הבא, פרסמה ממצאים חדשים לגבי התקפות, שנחקרו ע"י צוות התגובה המהירה

Rapid Response. המחקר, בשם "

Nefilim Ransomware Attack Uses ‘Ghost’ Credentials", מפרט כיצד כשל ארגוני במעקב אחר חשבון "רפאים" אפשר הפעלה של שתי מתקפות סייבר, שאחת מהן כללה את תוכנת הכופר

Nefilim

Nefilim, הידועה גם כתוכנת הכופר

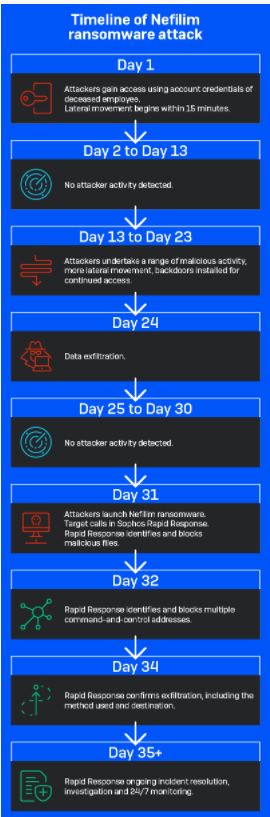

Nemty, משלבת יכולות גניבת נתונים עם הצפנה. הארגון, שהותקף ע"י

Nefilim, כלל יותר מ-100 מערכות שנפגעו. צוות התגובה של סופוס זיהה את מקור החדירה הראשונית כחשבון אדמין עם רמת גישה גבוהה, שנפרץ ע"י התוקפים כ-4 שבועות לפני שהופעלה תוכנת הכופר.

במהלך תקופה זו, התוקפים היו מסוגלים לנוע בחשאי לרוחב הרשת, לגנוב הרשאות לחשבונות ניהול דומיין, ולמצוא ולחלץ מאות גיגה בייט של נתונים, בטרם שחררו את תוכנת הכופר, שחשפה את קיומם.

חשבון האדמין הפרוץ, שאפשר את ההתקפה, היה שייך לעובד, שנפטר כ-3 חודשים לפני כן. החברה שמרה על החשבון פעיל מכיוון, שהוא שימש מספר שירותים.

בהתקפה אחרת, צוות התגובה של החברה זיהה, שהתוקפים הצליחו ליצור חשבון משתמש חדש והם הוסיפו אותו לקבוצת ניהול האדמין ב-

Active Directory של הארגון המותקף. באמצעות חשבון חדש זה, התוקפים הצליחו למחוק כמעט 150 שרתים וירטואליים ולהצפין את גיבויי השרת באמצעות

Microsoft Bitlocker - מבלי שאף התרעה לא הופעלה.

תוכנת הכופר

Nefilim זוהתה לראשונה במרץ 2020. בדומה למשפחות כופר אחרות, כגון

Dharma, תוכנת

Nefilim מכוונת בעיקר כנגד מערכות

Remote Desktop Protocol (

RDP) פגיעות, כמו גם תוכנות

Citrix חשופות. זו משפחה נוספת

במספר הולך וגדל משפחות תוכנות כופר, בהן

DoppelPayment, שעוסקות במה שמכונה "סחיטה משנית" - כאשר תוקפים משלבים הצפנה וגניבת נתונים ומאיימים בחשיפה ציבורית.

מידע נוסף אודות האירועים, כולל סממני איום (

IoCs) וטקטיקות, טכניקות ותהליכים (

TTPs) עבור

Nefilim, ניתן למצוא בדו"ח.

פיטר מקנזי, מנהל

Sophos Rapid Response: "אם לא תוכנת הכופר, שחשפה את נוכחות הפורצים, מעניין כמה זמן היו התוקפים יכולים להחזיק בגישה של מנהל דומיין לרשת מבלי שבארגון ידעו על כך? שליטה בהרשאות של חשבונות היא דבר בסיסי, אבל היא קריטית כשזה קשור להיגיינה של אבטחת סייבר.

אנו רואים יותר מידי אירועים בהם חשבונות הוגדרו, לעיתים קרובות עם הרשאות גישה נרחבות, ואז נשכחו, לעיתים למשך שנים. חשבונות 'רפאים' כאלה הם מטרה מרכזית עבור תוקפים. אם ארגון באמת זקוק לחשבון של מישהו שעזב את הארגון, הוא צריך למנוע כניסה לחשבון כדי למנוע פעילות בלתי רצויה. ואם לא צריך את החשבון, יש למחוק אותו.

הסכנה אינה נובעת רק משמירה על חשבונות פעילים, שאינם מעודכנים ומנוטרים. הסכנה גם נובעת ממתן גישה מועדפת לעובדים, מעבר למה שנדרש. הרבה פחות חשבונות נדרשים להרשאות אדמין. אף חשבון עם הרשאות רחבות אינו צריך להיות מוגדר כך כברירת מחדל, אם התפקיד אינו דורש רמת גישה כזו.

משתמשים צריכים להרחיב את ההרשאות עבור חשבון מסוים רק כאשר הן נדרשות. יותר מכך, יש להגדיר התראות כך שאם חשבון אדמין נמצא בשימוש או שנוצר חשבון אדמין חדש, מישהו ידע על כך".