התרעה חמה לארגונים העוסקים בהגנה מנשק כימי או ביולוגי: Olympic Destroyer חזר

מאת:

מערכת Telecom News, 20.67.18, 15:07

הוא מכוון נגד ישויות הפועלות להגנה כימית וביולוגית באירופה.

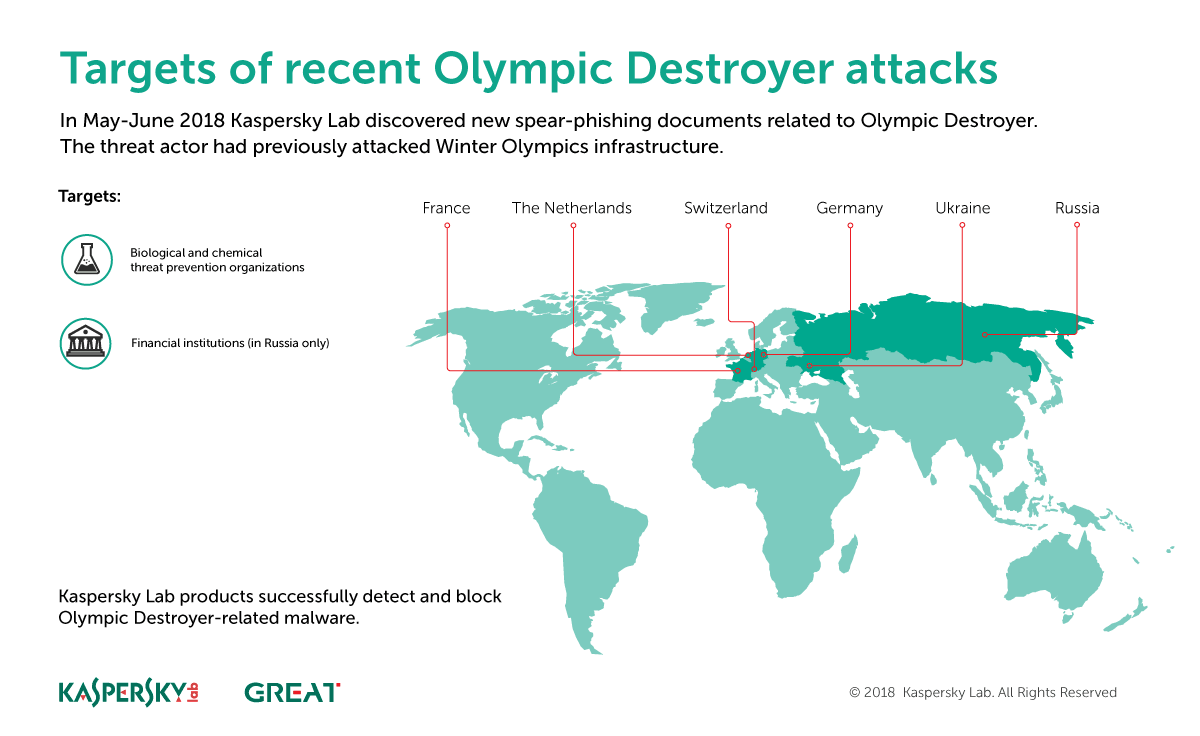

Olympic Destroyer התפרסם כאשר התפרץ עם תולעת רשת הרסנית בעת פתיחת משחקי החורף האולימפיים בפיונגצ'אנג. חוקרי מעבדת קספרסקי, שעוקבים אחר האיום, זיהו, שקבוצת ההאקרים עדיין פעילה. נראה, שהיא תוקפת מטרות בגרמניה, צרפת, שוויץ, הולנד, אוקראינה ורוסיה, וממוקדת בארגונים הקשורים בהגנה כנגד איומים

כימיים וביולוגיים.

Olympic Destroyer הוא איום מתקדם, שפגע במארגנים, ספקים ושותפים באולימפיאדת החורף 2018 בפיונגצ'אנג, דרום קוריאה, עם פעילות חבלת סייבר המבוססת על תולעת רשת הרסנית. ממצאים מצביעים על כיוונים שונים למקורות ההתקפה הזו, ואלה גרמו לבלבול בקרב תעשיית אבטחת המידע בפברואר 2018.

מספר סממנים נדירים ומתוחכמים, שנחשפו ע"י החברה, הצביעו על כך, שקבוצת לזרוס, גורם איום המקושר לצפון קוריאה, עמדה מאחורי הפעולה. עם זאת, בחודש מרץ,

אישרה החברה, שהקמפיין כלל פעולת הטעיה משוכללת ומשכנעת, ושלא סביר, שלזרוס היא המקור שלו. כעת, מצאו החוקרים סימנים לכך, ש-

Olympic Destroyer חזר לפעול, כשהוא משתמש בחלק מכלי הפריצה ואיסוף המידע המקוריים.

גורם האיום מפיץ את הקוד הזדוני שלו באמצעות מסמכי פישינג ממוקד,הדומים מאוד למסמכים הממולכדים, ששימשו במהלך ההכנה למתקפה על אולימפיאדת החורף. מסמך אחד כזה מכונה

Spiez Convergence, ועידה בנושא איומים ביו-כימיים, שנערכה בשוויץ ואורגנה ע"י

Spiez Laboratory – ארגון, ששיחק תפקיד מרכזי בחקירת ההתקפה על

Salisbury.

מסמך אחר, שנחשף, הופנה כנגד הרשות לבקרת בריאות ווטרינריה באוקראינה. בחלק ממסמכי הפישינג הממוקד, שנחשפו ע"י החוקרים, מופיעות מילים ברוסית וגרמנית.

כל המטענים, שחולצו מהמסמכים הזדוניים, מאפשרים גישה למחשבים שנפגעו. סביבת קוד פתוח חינמית, שידועה כ-

Powershell Empire, היא זו ששימשה לצורך ביצוע השלב השני בהתקפה.

נראה, שהתוקפים השתמשו בשרתי רשת לגיטימיים, שנפרצו כדי לארח ולשלוט בקוד הזדוני. השרתים האלה השתמשו במערכת ניהול התוכן הפופולרית בקוד פתוח,

Joomla (גרסה 1.7.3

(, שהושקה בנובמבר 2011.

בהתבסס על טלמטריה של החברה וקבצים, שהועלו לסורקי החברה, נראה, שהקמפיין הנוכחי של

Olympic Destroyer מחזיק בישויות בגרמניה, צרפת, שוויץ, הולנד, אוקראינה ורוסיה.

ויטאלי קמלוק, חוקר אבטחה בצוות

GReAT של מעבדת קספרסקי

: "הופעתו של

Olympic Destroyer בתחילת השנה הנוכחית, עם מאמצי ההטעיה המתוחכמים שלו, שינה לעד את היכולת לייחס התקפות לגורמים שונים. הוא הראה עד כמה קל לטעות, כשרק חלקים קטנים מהתמונה המלאה זמינים לחוקרים.

ניתוח של איומים כאלה ועבודת ההרתעה צריכים להתבסס על שיתוף פעולה בין המגזר הפרטי וממשלות לרוחב גבולות מדיניים. אנו מקווים, ששיתוף של הממצאים שלנו באופן ציבורי, יציב צוותי תגובה וחוקרי אבטחה בעמדה טובה יותר כדי לזהות ולמזער התקפות מסוג בעתיד.

"בהתקפה הקודמת, במהלך משחקי החורף האולימפיים, שלב איסוף המודיעין התרחש במהלך כחודשיים בטרם התולעת ההרסנית התפרצה. ייתכן מאוד, ש-

Olympic Destroyer מכין מתקפה דומה מתוך מניעים חדשים. זו הסיבה, שאנו מייעצים לגופי מחקר בנושא איומים ביולוגיים וכימיים להיות בכוננות גבוהה ולבצע בקרת אבטחה בלתי מתוכננת".

מידע נוסף על

Olympic Destroyer - כאן