הפוגען QakBot חידש את פעילותו בארגונים

מאת:

מערכת Telecom News, 7.6.17, 01:41

מטרתו העיקרית של הווריאנט החדש היא השתלטות על חשבונות בנק ארגוניים וכן חשבונות של עובדים הניגשים לחשבונותיהם במקום העבודה.

מטרתו העיקרית של הווריאנט החדש היא השתלטות על חשבונות בנק ארגוניים וכן חשבונות של עובדים הניגשים לחשבונותיהם במקום העבודה.

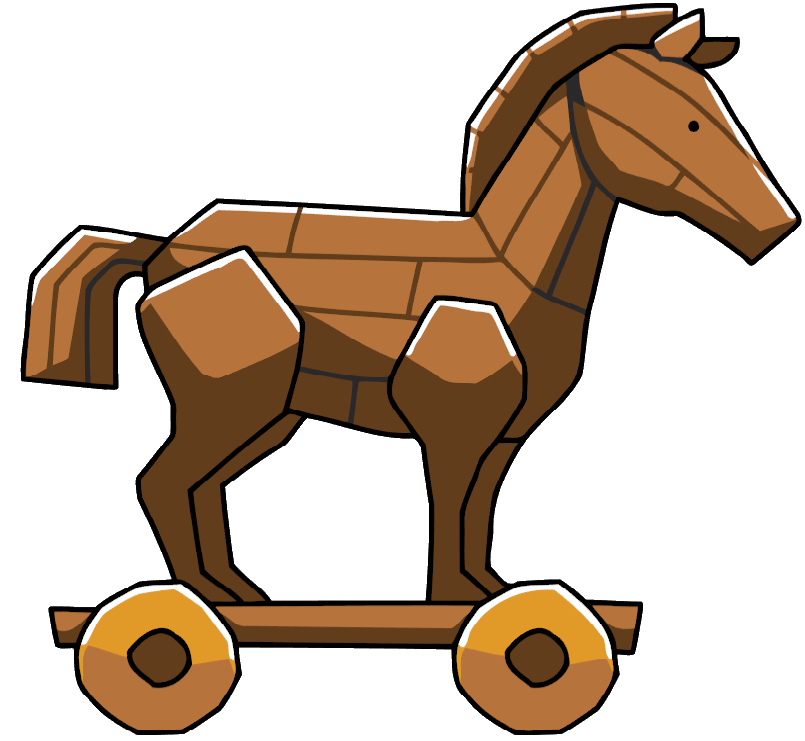

הפוגען

QakBot/PinkSlip הוא

Banking Trojan מוכר, שגרסאות מוקדמות שלו נצפו כבר בשנת 2009. מטרתו העיקרית של הפוגען היא השתלטות על חשבונות בנק ארגוניים וכן חשבונות של עובדים הניגשים לחשבונותיהם במקום העבודה.

QakBot הוא בעל יכולות שכפול והתקדמות ברשתות ארגוניות. כך, שהדבקת משתמש יחיד בארגון עלולה לגרום להדבקת עמדות ומשתמשים נוספים. מאז אפריל השנה זוהתה עלייה מחודשת בפעילות הפוגען.

בתקופה האחרונה מתקבלים דיווחים אודות הופעה מחודשת של הפוגען QakBot/PinkSlip, שפועל לגניבת מידע הכולל, בין היתר, פרטי הזדהות לחשבונות בנק. הווריאנט החדש שנצפה עלול לגרום, כתוצר לוואי של פעילותו, לנעילת חשבונות משתמשים ע"י ניסיונות גישה מרובים.

בתצורתו הנוכחית, וקטור התקיפה הוא דיוג ממוקד באמצעות הודעת דוא"ל אליה מצורף קובץ

.doc הקובץ מכיל

Macros המריצים

PowerShell להורדת הפוגען והרצתו ברשת הארגונית.

לפוגען יש יכולות השהייה להתחמקות מגילוי ב-

SandBox כמו גם יכולות תנועה רוחבית

lateral movement הן באופן אוטומטי והן בהינתן פקודה משרת

C&C .

מאפיין ייחודי, שנצפה בהתנהגותו של הווריאנט הנוכחי, הוא נעילת חשבונות משתמשים באמצעות ניסיונות גישה מרובים ל-

Active Directory .

כחלק מניסיונות גישה אלו, נצפו בתקופה האחרונה מספר מקרים בהם, כתוצר נלווה של ניסיונות התנועה הרוחבית, נגרם נזק לארגון ע"י נעילת מספר רב של חשבונות משתמשים.

אשית, מנסה הפוגען להשתמש בפרטי ההזדהות של המשתמש שהודבק כדי לגשת באמצעותם לעמדות אחרות בדומיין

. כמו כן, ייתכן שהפוגען אוסף את שמות המשתמשים הקיימים על המחשב המודבק ומבצע ניסיונות גישה אליהם ע"י ניחוש הסיסמאות עפ"י טכניקה, שתצליח בעיקר על סיסמאות חלשות או סיסמאות ברירת מחדל.

באופן זה, עלולות להתרחש נעילות של מספר רב של חשבונות משתמשים עקב מספר גבוה של ניסיונות גישה

. אופן הפעולה האחרון של הפוגען הוא ניסיון חדירה לחשבונות משתמשים בארגון עפ"י רשימת שמות משתמש מוגדרת מראש המוטמעת בקוד. שמות משתמש אלה הם שמות ברירות מחדל כדוגמת

USER, ADMINISTRATOR וכו'.

מומלץ לפעול ביתר זהירות כאשר מקבלים תכתובות הנראות חשודות או שונות מהרגיל. מומלץ שלא להפעיל קוד

Macro בשום מסמך המתקבל באמצעות דוא"ל.

פרטים נוספים -

כאן.