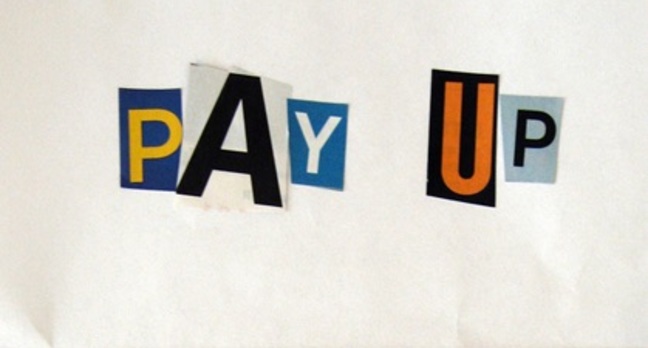

גל תקיפות באמצעות וריאנט חדש של Locky

מאת:

מערכת Telecom News, 31.10.17, 16:43

לאחרונה דווח על כופרה המצפינה קבצים עם סיומת asasin.

לאחרונה דווח על כופרה המצפינה קבצים עם סיומת asasin.

מדובר בוריאנט חדש של פוגען הכופר המוכר

Locky העושה שימוש במנגנון

DDE לתקיפה. דיווח על שימוש במנגנון זה לתקיפה גם

כאן.

מנגנון

DDE -

Dynamic Data Exchange, הוא מנגנון ישן במערכת ההפעלה

Windows המשמש לתקשורת בין תהליכים. המנגנון הוחלף זה מכבר במנגנון

OLE, אך עדיין נתמך בשל תאימות לאחור ושימוש בו במספר רב של תוכנות ותיקות. המנגנון מאפשר תקיפה קלה לביצוע נגד תוכנת

Word. התקיפה פועלת אף אם האפשרות להרצת פקודות מאקרו מנוטרלת בתוכנה.

אודות שיטת התקיפה

בקמפיין הנוכחי הפוגען מופץ בעזרת הבוטנט

Necurs, ובין היתר, הודעות דוא"ל נשלחות כביכול מגורם בארגון ומכילות חשבונית. החשבונית היא קובץ

DOC ובו יישום של תקיפה באמצעות

DDE.

הפעלת התקיפה מלווה בחלונות התראה של התוכנה

. כאשר המשתמש מוריד את הקובץ ומריץ אותו, מתבצעת פנייה ל-

URL זדוני, יורד קובץ

base64 מוצפן והוא נפתח בעמדה הנגועה לטובת התקנת הפוגען.

במקרים אחרים הפוגען נפתח לאחר סדרת פקודות ב-

Powershell.

במקרים מסוימים נצפה נושא הדוא"ל הבא: "

Emailed Invoice – 459572"; שם הצרופה:

I_459572.doc;

אודות הפוגען

פוגען כופר זה התגלה ב-2016 וקצב ההדבקה שלו מהיר מאוד. כאמור, הוא מופץ בין השאר באמצעות בוטנט בשם

Necurs. לעיתים ההפצה של הפוגען נעשית באמצעות הודעות

Spam ולעיתים באמצעות הודעות דוא"ל הנראות לגיטימיות. בעבר הצרופות בתוך הודעות הדוא"ל היו קבצי

DOC או

,RTF שהפעילו קוד מאקרו, שהריצו את הפוגען. אולם, כיום נשלחים קבצים מסוגים שונים, ונעשה שימוש בשיטות הפעלה מגוונות.

דרכי התמודדות:

מומלץ לשקול היטב אם לפתוח צרופות מהודעות שמקורן לא ידוע, או שהגיעו באופן לא צפוי.

במקרה של שולח מוכר, מומלץ לברר עימו שלא באמצעות דוא"ל, האם אכן שלח את ההודעה עם הצרופה.

מידע נוסף על כופרות -

כאן.