גורם האיום Muddy Water מרחיב את התקפותיו מהמזרח התיכון

מאת:

מערכת Telecom News, 16.10.18, 04:35

זאת, למטרות ממשלתיות בירדן, טורקיה, וגם באסיה, אירופה ואפריקה. ההתקפות עדיין נמשכות. איך זה עובד ומה מומלץ לארגונים לעשות כדי להקטין את הסיכון ליפול קורבן לפעילות כגון זו של Muddy Water.

חוקרי מעבדת קספרסקי, שמנטרים את פעילות

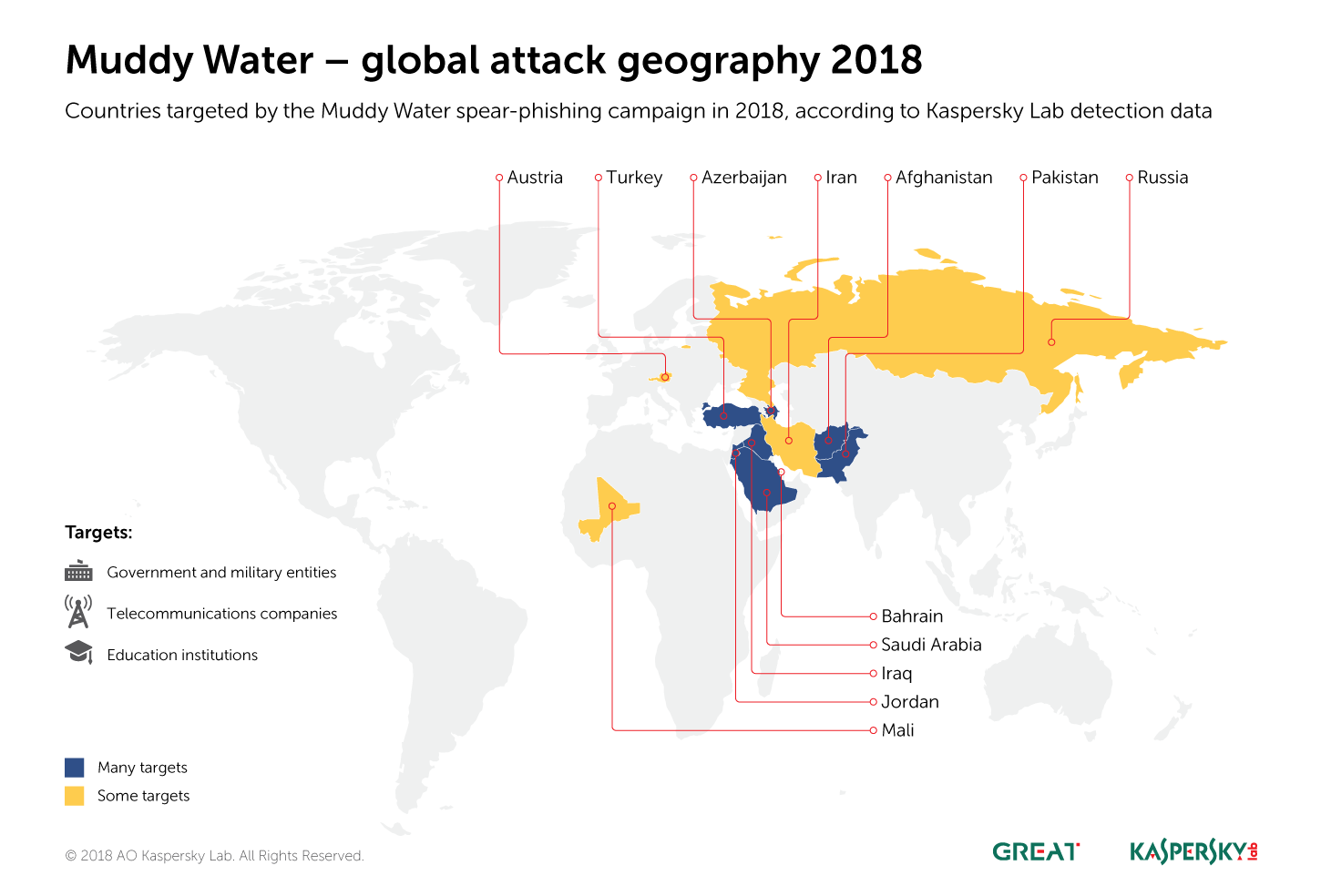

Muddy Water - גורם איום מתקדם, שנצפה לראשונה ב-2017 במסגרת התקפות בעיראק וערב הסעודית, חשפו פעילות נוספת גדולה, שממוקדת בגופים ממשלתיים בירדן, טורקיה, אזרבייג'ן, פקיסטן ואפגניסטן. זאת, בנוסף למיקוד המתמשך במטרות המקוריות. הקוד הזדוני הופץ באמצעות קמפיין פישינג ממוקד ומותאם אישית, שכולל מסמכי אופיס המבקשים מהמשתמשים לאפשר פקודות מקרו המובנות בהן. ההתקפות עדיין נמשכות.

Muddy Water הוא גורם איום חדש יחסית, שצץ בשטח ב-2017 במסגרת קמפיין הממוקד בגורמי ממשלה בעיראק ובערב הסעודית. מוקדם יותר השנה, זיהו חוקרי החברה זרם מתמשך של הודעות פישינג ממוקד התוקפות טווח רחב בהרבה של מדינות. הקמפיין הגיעה לשיאו במאי ויוני 2018, והוא עדיין נמשך.

תוכן הודעות הפישינג הממוקד מצביע על כך, שהמטרות הן בעיקר גופים ממשלתיים וצבאיים, חברות טלקום ומוסדות השכלה. ההודעות נשאו קבצי

MS Office 97-2003 וההדבקה מתבצעת ברגע שהמשתמש משתכנע לאפשר ביצוע של פקודת מקרו.

חוקרי החברה ניתחו את השלבים הראשונים של ההתקפה וכעת הם מפרסמים את הממצאים שלהם כדי לסייע לארגונים מותקפים להגן על עצמם. החקירה בודקת כעת גם את מאגר כלי ה-

PowerShell,

VBS,

VBA, פייתון ו-

C# ואת כלי ה-

RAT (טרויאנים לגישה מרחוק) של התוקפים.

ברגע שההדבקה מופעלת, הקוד הזדוני מבסס קשר עם שרת הפיקוד באמצעות בחירה של

URL רנדומלי מתוך רשימה הכלולה בו. לאחר ביצוע סריקה אחר נוכחות של תוכנת אבטחה, הקוד הזדוני מצניח אל מחשב הקורבן מספר סקריפטים, ולבסוף מטען

PowerShell המייצר יכולות של דלת אחורית ויכולות הרס (היכולת למחוק קבצים).

השימוש, שנעשה בקבצי

MS לגיטימיים, גורם לכך, שהקוד הזדוני יכול לעקוף כל רשימה שחורה. בנוסף, קוד ה-

PowerShell מנטרל את "התראות המקרו" ואת מאפיין ה"תצוגה הבטוחה" כדי להבטיח, שהתקפות המשך לא תחייבנה כל אינטראקציה מצד המשתמש. תשתית הקוד הזדוני מורכבת מטווח של שרתים פגועים.

מטרות של ההתקפה זוהו בטורקיה, ירדן, אזרבייג'ן, עיראק וערב הסעודית, וכן במאלי, אוסטריה, רוסיה, אירן ובחריין. לא ידוע עדיין בוודאות מי עומד מאחורי פעילות

Muddy Water, אך נראה, שהתוקפים פועלים לפי שיקולים גיאו-פוליטיים, ומתמקדים בארגונים ופרטיים בעלי רגישות גבוהה. הקוד ששימש בהתקפות האחרונות נושא מספר מאפיינים שנראה, שתוכננו כדי להסיח ולהטעות חוקרים. אלה כוללים שילוב בקוד שפה סינית ושמות כגון

Leo,

PooPak,

Vendetta ו-

Turk.

החברה ממליצה לארגונים לשקול את הפעולות הבאות כדי להקטין את הסיכון ליפול קורבן לפעילות כגון זו של

Muddy Water:

- להטמיע גישה מקיפה לזיהוי, מניעה וחקירה של התקפות ממוקדות, כולל הפעלה של פתרונות אבטחה מתקדמים והכשרות כנגד התקפות ממוקדות.

- לספק לצוות האבטחה גישה לנתונים עדכניים של מודיעין איומים, דבר שיחמש אותם בכלים חשובים למניעת וגילוי התקפות ממוקדות, כגון סממנים לפריצה וחוקי YARA.

- להבטיח את קיומם של תהליכי עדכון תוכנות התואמים לרמת ארגונית.

- לבדוק את כל הגדרות המערכת ולהטמיע נהלים טובים מסוגם.

- ללמד את הצוות לזהות הודעת דואר אלקטרוני חשודה ומה לעשות עמה.

אמין חסיבי, חוקר אבטחה בכיר בצוות

GReAT של מעבדת קספרסק: "במהלך השנה האחרונה ראינו את קבוצת

Muddy Water מפעילה מספר גדול של התקפות, כשהיא ממשיכה לפתח שיטות וטכניקות חדשות. לקבוצה יש מפתחים פעילים המשפרים את מערך הכלים במטרה למזער את החשיפה שלה למוצרי ושירותי אבטחת מידע. הדבר מצביע על כך, שהתקפה מסוג זה צפויה להתגבר בטווח הקרוב.

זו הסיבה, שהחלטנו לשתף את הממצאים הראשוניים שלנו באופן ציבורי, כדי להגביר מודעות לאיום. כך, שארגונים יוכלו לנקוט באמצעים כדי להגן על עצמם. אנו עדיין מנתחים את מערך הכלים של התוקפים, ונעקוב מקרוב אחר ההתקדמות, האסטרטגיות והטעויות שלהם".

פרטים נוספים כולל סממנים לפריצה -

כאן.