בית חכם קורא לגנב: נחשפה מערכת בית חכם הפרוצה להתקפות מרחוק

מאת:

מערכת Telecom News, 1.3.18, ;14:15

למרות שמכשירי IoT נמצאים במוקד של חוקרי הגנת סייבר ב-4 השנים האחרונות, שוב ושוב הם מתגלים כחסרי אבטחה. נראה כאילו כל מכשיר IoT - אפילו הפשוט ביותר (למשל נורה) - מכיל לפחות בעיית אבטחה אחת. מה צריך לעשות כדי לקדם הגנה ראויה למערכות IoT?

למרות שמכשירי IoT נמצאים במוקד של חוקרי הגנת סייבר ב-4 השנים האחרונות, שוב ושוב הם מתגלים כחסרי אבטחה. נראה כאילו כל מכשיר IoT - אפילו הפשוט ביותר (למשל נורה) - מכיל לפחות בעיית אבטחה אחת. מה צריך לעשות כדי לקדם הגנה ראויה למערכות IoT?

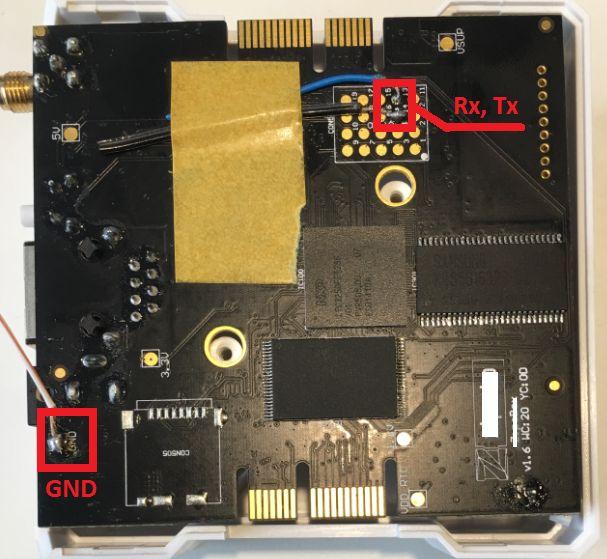

חוקרי מעבדת קספרסקי חשפו פרצות במערכת בית חכם (

smart hub) המשמשת כדי לנהל את כל הרכיבים המרושתים והחיישנים המותקנים בבית. הניתוח, שביצעו החוקרים, מראה כיצד תוקף מרוחק מצליח לגשת לשרת המוצר, להשיג את נתוני המשתמשים במערכת, וכתוצאה מכך גם להשתלט על מערכות הבית.

אחרי שנים, שבהן נהנו מיתרונות הבית החכם רק משתמשים מעטים, בשנים האחרונות צומחת מאוד הפופולריות של מכשירים מרושתים וגובר גם הביקוש למערכות ניהול מרכזיות של בתים חכמים. מערכות כאלו הופכות את ניהול הבית לפשוט בהרבה, כשהן משלבות את כל הגדרות המכשירים במקום אחד ומאפשרות למשתמשים להפעיל ולשלוט בבית החכם דרך ממשק ברשת או אפליקציה בנייד. חלק מהן אפילו משמשות כמערכות אבטחה.

יחד עם זאת, מאחר שהן גורם "מאחד" של יישומים, הן הופכות גם למטרה מושכת עבור עברייני הסייבר הרואים בהן נקודת פריצה יעילה להתקפות מרחוק.

מוקדם יותר השנה, החברה

בחנה מכשיר בית חכם, שהתגלה כמכשיר המספק מישור התקפה נרחב לפולשים, כתוצאה משימוש באלגוריתם חלש ליצירת סיסמאות ופורטים פתוחים. במהלך החקירה החדשה, החוקרים גילו, שתכנון, שאינו מאובטח ומספר חולשות בארכיטקטורה של המכשיר החכם, יכולות לספק לעבריינים גישה לבתי המשתמשים.

החוקרים חשפו, שהמערכת שולחת את נתוני המשתמש כאשר היא מתקשרת עם השרת שלה, כולל את הרשאות הכניסה למערכת, שם המשתמש והסיסמא, שנדרשים כדי להתחבר לממשק הרשת. יותר מכך, מידע אישי נוסף, כגון מספר הטלפון בו נעשה שימוש כדי לקבל התראות, עלול גם הוא להיכלל במידע הנשלח.

תוקפים מרוחקים יכולים להוריד את הארכיב, שמכיל מידע זה, באמצעות שליחה של בקשה לגיטימית לשרת, כולל המספר הסיריאלי של המכשיר. הניתוח של החברה מראה, שפורצים יכולים לחשוף את מספר המכשיר בגלל השיטות הפשוטות בהן הוא נוצר.

עפ"י המומחים, ניתן לפרוץ מספר סיריאלי באמצעות פריצת-כח (

brute-force) ובאמצעות שימוש בניתוח לוגי, ואז לאמת את המספר באמצעות שליחת בקשה לשרת. אם מכשיר עם המספר הסיריאלי רשום במערכת

ענן, העבריינים יקבלו אימות לכך. כתוצאה מכך, הם יכולים להתחבר לחשבון הרשת של המשתמש ולנהל את הגדרות החיישנים והבקרים המחוברים למערכת הבית החכם. כל המידע אודות הפרצות שנחשפו דווח לספק והן מטופלות כעת.

כדי להישאר מוגנים, מומלץ למשתמשים לעקוב אחר הצעדים הבאים:

- תמיד להשתמש בסיסמא מורכבת ולא לשכוח להחליפה בקביעות.

- להגביר את המודעות לאבטחה, באמצעות בדיקת המידע העדכני ביותר, שזמין בדרך כלל ברשת, לגבי עדכוני האבטחה האחרונים במכשירים חכמים.

כדי להבטיח את בטיחות הבית החכם ומוצרי האינטרנט של הדברים, החברה מציעה את האפליקציה

החינמית שלה לפלטפורמת אנדרואיד,

Kaspersky IoT Scanner. הפתרון סורק את רשת ה-

WiFi הביתית ומודיע למשתמש על מכשירים המחוברים אליה ומהי רמת האבטחה שלהם.

כדי למזער סיכונים באבטחת סייבר, ממליצה החברה ליצרנים ולמפתחים לבצע תמיד בחינות אבטחה לפני שהמוצרים יוצאים לשוק, ולפעול לפי תקנים של אבטחת

IoT. לאחרונה,

תרמה החברה להמלצות תקן

ITU-T Y.4806 (איחוד הטלקום העולמי – מגזר הטלקום), שנוצר כדי לקדם הגנה ראויה למערכות

IoT, כולל ערים חכמות, מכשירים לבישים ומכשור רפואי אישי ועוד.

ולאדימיר דשנצ'קו, ראש קבוצת מחקר פרצות,

ICS CERT של מעבדת קספרסקי: "למרות שמכשירי

IoT נמצאים במוקד של חוקרי הגנת סייבר ב-4 השנים האחרונות, שוב ושוב הם מתגלים כחסרי אבטחה.

בחרנו באופן רנדומלי מערכת בית חכם מסוימת, והעובדה, שמצאנו אותה פרוצה אינה מצביעה על היוצא מן הכלל, אלא תומכת בעובדת הימצאותן של בעיות אבטחה רבות בעולם ה-

IoT. נראה כאילו כל מכשיר

IoT - אפילו הפשוט ביותר

- מכיל לפחות בעיית אבטחה אחת.

לדוגמא, נתחנו לאחרונה נורת תאורה חכמה. מה כבר יכול להשתבש בנורה, שרק מאפשרת לך לשנות את צבע האור ומספר פרמטרים נוספים באמצעות הסמארטפון? מצאנו, שכל ההרשאות לרשתות ה-

WiFi, שמות וסיסמאות, אליהם הנורה התחברה בעבר, מאוחסנים בזיכרון ללא הצפנה. במילים אחרות, המצב הנוכחי בעולם אבטחת ה-

IoT הוא שאפילו הנורה שלך מהווה סיכון.

חשוב ביותר, שיצרנים ידאגו להגנה ראויה למשתמשים שלהם, ויעניקו תשומת לב רבה יותר לנושאי האבטחה כאשר הם מפתחים ומשיקים את המוצרים שלהם. גם הפרטים הקטנים ביותר בתכנון, שאינו מאובטח, יכולים להוביל לתוצאות מסוכנות".

מידע מפורט במחקר ב-

כאן.