בית חולים בארה"ב שילם 4 ביטקוין 55,000$ כופר למרות שהיו לו גיבויים

מאת:

מערכת Telecom News

, 18.1.18, 12:43

בית חולים באינדיאנה שילם את הכופר כדי להיפטר מנוזקת הכופר SamSam, שהדביקה את מערכות המחשוב בשבוע שעבר. הצוותים עבדו עם עט ונייר. איך נעשתה החדירה ואיך השתלשלו העניינים?

חברת האבטחה

ESET מדווחת, שההדבקה אירעה ב-11.1.18, כאשר התוקפים פרצו לרשת של בית החולים האיזורי הנקוק בעיר גרינפילד, אינדיאנה.

התוקפים הפיצו את נוזקת הכופר

SamSam, שהצפינה את הקבצים ושינתה את הסיומת שלהם ל-"

I'm sorry".

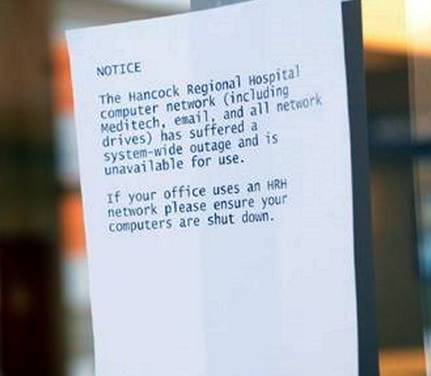

מערכות בית החולים הושפעו מיד מההתקפה. צוות ה-

IT של בית החולים התערב והשבית את כל המערכות. העובדים התבקשו לכבות את כל המחשבים כדי למנוע הפצה של נוזקת הכופר למחשבים נוספים.

יום למחרת, בית החולים כוסה בכרזות המבקשות מהעובדים לסגור את כל המחשבים עד שהמקרה יטופל.

בעוד כמה אתרי חדשות דיווחו, שבית החולים נסגר, הצוות רפואי והניהולי המשיכו את עבודתם, אבל עם עט ונייר במקום עם מחשבים והחולים המשיכו לקבל טיפול רפואי.

לבית החולים היו גיבויים אבל הוא החליט לשלם את הכופר הנדרש

בית החולים טען, שלמרות שיש ברשותו גיבויים, הוא בחר לשלם את דרישת הכופר של 4 ביטקוין, ששוויו היה כ-55 אלף דולרים בזמן התשלום.

הנהלת בית החולים

הסבירה לעיתונות המקומית, ששחזור מגיבויים לא היה פתרון אפשרי מכיוון שהיה לוקח מספר ימים ואפילו מספר שבועות עד שהיו משחזרים ומחזירים את המערכות לפעולה תקינה. לכן, החליטו בבית החולים לשלם את הכופר כדי להחזיר את המצב לקדמותו במהירות.

עד 15.1.18, כל המערכות חזרו לפעול ובית החולים שחרר

הצהרה באתר שלו בו הודה, שאכן חווה מתקפת כופר. אולם, הוא לא הרבה בפרטים.

בעבר נוזקת הכופר SamSam חדרה דרך RDP

נוזקת הכופר

SamSam זוהתה כבר לפני שנתיים ושימשה רק להתקפות ממוקדות. התוקפים, שמשתמשים בנוזקה זו, בד"כ סורקים טווחי כתובות

IP ברשת ותרים אחר מחשבים עם חיבורי

Remote Desktop (

RDP) פתוחים המיועדים לחיבור משתמשים מחוץ לרשת.

התוקפים חודרים לרשתות גדולות באמצעות התקפות

brute-force על

RDP של תחנות הקצה בארגונים ואז מפיצים את הנוזקה לשאר המחשבים. ברגע שיש להם נוכחות חזקה מספיק ברשת, התוקפים פורסים את

SamSam וממתינים, שהארגון ישלם את דרישת הכופר.

בית החולים אומנם לא אישר את תרחיש ההתקפה הטיפוסי של

SamSam, אך גם טען שההדבקה לא הייתה מקרה של עובד שפתח דואר אלקטרוני נגוע.

אמיר כרמי, מנהל הטכנולוגיות בחברת אבטחת המידע

ESET בישראל:

"ההתקפה הנ"ל היא חלק מטרנד, שאנו רואים בשנים האחרונות של התקפות כופר, שמנצלות חברות וארגונים המאפשרים חיבורים מרחוק ללא שכבת אימות נוספת.

אנו ממליצים, שלא לאפשר חיבורי

RDP ללא חיבור

VPN ו\או אימות דו שלבי עם סיסמה חד פעמית הנשלחת לנייד. כך, לא ניתן לבצע את הפריצה בקלות רבה כזו

"

המקרה הנוכחי מחזק את חשיבות בדיקת הגיבויים בשילוב של כלים המאפשרים שחזור מהיר של מערכות קריטיות. גם במקרה שאין את הכלים הללו, מומלץ לא לשלם כופר לתוקפים, פעולה שרק מהווה תמריץ נוסף עבורם לבצע התקפות נוספות ולחזק את תשתית התקיפה".

מקור התמונה העליונה: bleepingcomputer.com

Image credits: Tom Russo / Greenfield Daily Reporter