גל תקיפות חדש של גרסה חדשה של תוכנת הכופר Crysis גם בישראל

מאת:

מערכת Telecom News, 26.9.17, 17:44

בימים האחרונים זוהה גל תקיפה מחודש של תוכנת הכופר Crysis דרך פרוטוקול.RDP קיימות מספר אינדיקציות לפגיעה בחברות ישראליות במסגרת גל התקיפות הנוכחי

בימים האחרונים זוהה גל תקיפה מחודש של תוכנת הכופר Crysis דרך פרוטוקול.RDP קיימות מספר אינדיקציות לפגיעה בחברות ישראליות במסגרת גל התקיפות הנוכחי.

נכון לעכשיו, לגרסה זו טרם קיים כלי לפענוח ההצפנה שהיא מבצעת. ה-CERT הישראלי פרסם המלצות פעולה.

במהלך הסופ"ש האחרון זיהתה חברת האבטחה

ESET גל תקיפות העושה שימוש בנוזקת הכופר

Crysis בישראל ופוגע בחברות ישראליות כמו גם במקומות נוספים בעולם, בעיקר במזה"ת ובדרום אמריקה. החדירה הראשונית של הנוזקה מתבצעת תוך שימוש בפרוטוקול

RDP-

Remote Desktop Protocol פתוח לרשת של הגורם המותקף.

פרוטוקול זה משמש לחיבור מרחוק לעמדות עבודה כדי להשתלט עליהן מרחוק ולחילופין כדי לקבל גישה מרחוק לשרת המספק יישומים ארגוניים.

תוכנת הכופר

Crysis היא תוכנת כופר ותיקה, ובין תוכנות הכופר הנפוצות ביותר בעולם במהלך השנים האחרונות. לאורך השנים יצאו גרסאות שונות שלה כאשר כל אחת משנה את סיומות הקבצים לשם אחר, לגרסאות אלו גם יצאו

כלים לשחרור הקבצים.

בגרסתה החדשה של

Crysis היא משנה את סיומת הקבצים אותם היא מצפינה לסיומת

arena.

הקורבנות מתבקשים ליצור קשר עם התוקפים וסכום הכופר ב

ביטקוין ייקבע בהתאם למהירות התגובה של הקורבן. נכון לעכשיו, לגרסה זו טרם קיים כלי לפענוח ההצפנה שהיא מבצעת.

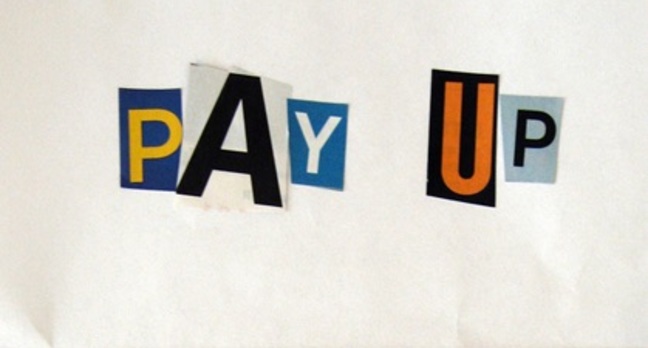

בתמונה: הודעת ההצפנה כפי שנצפתה בישראל

במהלך השנים האחרונות עסקים בישראל חווים גל אחרי גל של התקפות כופר באמצעות פרוטוקול

RDP לחיבור מרחוק. על אף האזהרות של חברות האבטחה נראה, שעדיין בכל סוף שבוע מותקפות חברות ישראליות, שמשאירות את חיבור ה

RDP-פתוח לחיבור מרחוק

.

כאשר מתבצעת התקפה דרך פרוטוקול

RDP על עסק או ארגון כמו גם על מחשבים פרטיים, מנסים התוקפים להתחבר באמצעות יישום של פרצת אבטחה בפורטוקול

RDP – במקרה ולא בוצעו עדכוני

מיקרוסופט רלוונטיים, לא יהיה אפילו צורך לתוקפים לפרוץ את הסיסמה

.

במידה וקיימים עדכוני האבטחה של

מיקרוסופט, ינסו התוקפים לפרוץ את הסיסמה באמצעות התקפה הנקראת

Bruteforce , שעושה שימוש בטבלאות המכילות עשרות אלפי צירופים אפשריים של סיסמאות.

אמיר כרמי, מנהל הטכנולוגיות של

ESET ישראל

: "כאשר התוקף מקבל גישה לשרת עם הרשאות מנהל, הוא יכול להסיר תוכנות אבטחה כמו אנטי וירוס ואז להפעיל את נוזקת הכופר בצורה ידנית בכל שרת או תחנה ברשת. גם אם התוקף לא הסיר את האנטי וירוס הוא יכול לנטרל אותו ידנית לזמן מסוים.

לכן אנו ממליצים לארגונים, עסקים ואנשים פרטיים לא לאפשר חיבור מרחוק באמצעות פרוטוקול

RDP, אלא להגדיר חיבור מרחוק באמצעות

VPN ולהשתמש באמצעי הגנה המאפשר אימות דו-שלבי (

2FA)".

ה-CERT הישראלי ממליץ לא לאפשר גישה ישירה מרשת האינטרנט באמצעות פרוטוקול RDP (פורט 3389).

במידה ויש צרכים עסקיים המחייבים שימוש בפרוטוקול זה, מומלץ להשתמש ב-VPN עם הזדהות חזקה טרם החיבור ל-RDP.

מומלץ להתקין את כל עדכוני האבטחה שפרסמה חברת מיקרוסופט לשרתים וקליינטים העושים שימוש בפרוטוקול זה, לאחר בדיקתם במערכותיכם.

מומלץ להגביל באמצעות FW את הגישה של עמדה או שרת הנגישים בפרוטוקול זה. כך, שיוכלו לגשת למינימום המערכות והמידע הנדרשים ברשת הארגונית.